Haberleşme temellerinde broadcast’in ne kadar önemli olduğundan bahsetmiştik. Bir client diğer bir client’a erişirken broadcast yayıp MAC adresini öğreniyordu. Broadcast, network içinde ulaşabildiği bütün uçlara ulaşıyordu. Tabii biz bu broadcast’in ulaşacağı yerleri sınırlarsak ya da bir cihazdan çıkan bir broadcast diğer cihaza hiç ulaşmazsa bu durumda MAC adresini öğrenemeyeceği için haberleşme gerçekleşmeyecektir. İşte VLAN’ı (Virtual Local Area Network) tanımlayabileceğimiz en basit ifade bu şekilde olur.

VLAN’lar bir network içinde oluşturulmuş adından da anlaşıldığı gibi sanal networklerdir. Her VLAN kendi broadcast domaini oluşturur. Yani oluşturduğumu bir VLAN içindeki bir client üstünden başlayan broadcast trafik diğer VLAN’a geçmez. Bu her ne kadar broadcast trafiğin yönetmemizi sağlasa da dolaylı yoldan ayrı VLAN’lardaki clientları haberleştirmediğinden güvenli bir network yaratmamızı sağlayacaktır. Mesela şirketinizde bir misafir ağı yaratmak istiyorsunuz ve misafir ağına bağlanan kullanıcıların sizin sisteminize, sunucularınıza erişmesini istemiyorsunuz. Burada misafir ağı için ayrı bir VLAN kullanırsanız sizin networkünüze erişemeyecek, böylece izole etmiş olacaksınız.

VLAN 2.katmanda çalışmaktadır ve en basit olarak switchlerde oluşturulur. Maximum 4096 adet oluşturulabilir.

*Data Vlan: Standart trafiği taşımak için yapılmıştır.

*Default Vlan: Varsayılan vlan yapılandırmasıdır. Genel “Vlan 1” olarak bulunur. Switchin bütün portları default vlan olarak gelir. Herhangi bir konfigürasyon yapılmazsa bu switchin portlarına takılan cihazlar birbirleri ile haberleşir.

*Voice Vlan: Üzerinden ses trafiği geçmesi için kullanılır, ses iletimi için IP telefonlar kullanılır.

*Native Vlan: Bu VLAN türü herhangi bir VLAN etiketine sahip olmayan çerçevelerin trunk portlardan taşınmasını sağlar. Özel olarak bir VLAN’a atanmamış paketler native VLAN’a yönlendirilir. Native VLAN varsayılan olarak VLAN 1’dir.

Switch üzerinde VLAN’lar yaratıldıktan sonra kullanılacak cihaz için belli portlara atanır, birkaç faklı port türü vardır.

*Access Port: Bir Access portu sadece bir VLAN’a atanabilir ve o VLAN ile ilgili bilgileri sadece o porta iletir. Son clientlar VLAN bilgilerini anlamazlar, yani switchler Access porta gönderilecek framelerden VLAN bilgilerini çıkartır.

*Trunk Port: Trunk port ile aynı anda, farklı VLAN’ların tamamını tek bir portun parçası yapabilirsiniz. Bu trunk port, switch-switch veya router-switch arasında kullanılır. Trunk porttan iletilen veri de VLAN bilgisi bulunur. Bu sebeple bir bilgisayar gibi bir cihaz bu VLAN bilgisini anlamayacağı için trunk portlara son cihaz takılmaz. Son cihazlar paketler etiketsiz gönderilir. Switchler arasında olan trunk portlar var olan bütün VLAN bilgilerini aktarır.

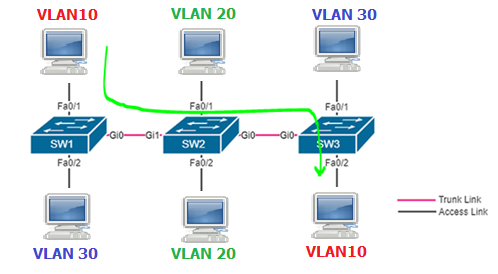

Aşağıdaki şekilde SW1’e bağlı bir client SW3’teki client’a erişmeye çalışırken, öncelikle bir broadcast istek olan ARP isteği gönderecek ve fiziksel adresini öğrenmek isteyecek. Fa0/1’den giren broadcast switche geldiğinde switch tarafından yine aynı vlana atanmış portlara ve trunk portlara gönderilecek. Normalde bütün portları default vlan olan switchte bu broadcast bütün portlara gönderilir. Trunk porta gönderilirken bir sonraki switch'in bu gönderilen paketin VLAN 10’dan geldiğini anlaması için gönderen switch tarafından etiketleme işlemi yapılarak gönderilir ve bu paketler “Tagged frame” olarak adlandırılır. Bu tagged frameler sadece router ve switchler tarafından açılıp işlenir. SW2 den geçip trunk porta iletilen paket SW3 e geldiğinde, SW3 frame deki VLAN 10 tag’ini görüp bu paketi açar ve VLAN10 portunun bulunduğu FA0/2 ye gönderir. Gönderilen pakette herhangi bir etiket bulunmaz, bu paketlere de “Untagged Frame” denir.

Trunk olarak ayarlanan bir port, switch üzerinde bulunan bütün VLAN broadcastlerini geçirecek şekilde davranır. Yukarıdaki topology’i ele alırsak, mesela SW1’deki VLAN20 cihaz bir broadcast yayın yaptığı zaman bu broadcast trunk portlardan SW3 e kadar gidecek. Fakat topology’i gözden geçirirsek SW3 de VLAN20 broadcast in gelmesinin gerek olmadığını görüyoruz çünkü karşılayan herhangi bir uç cihaz bulunmuyor. Bu yüzde bu SW3 için fazladan bir broadcast trafiği meydana geliyor. Bunu engellemek için biz TRUNK portlara sadece istediğimiz VLAN bilgilerini geçir diyebiliyoruz. SW2’nin Gi0/0 portuna sadece VLAN10 ve VLAN30 bilgilerini geçir dediğimiz anda VLAN20’den başlayan herhangi bir broadcast SW3’e gelmeyecektir.

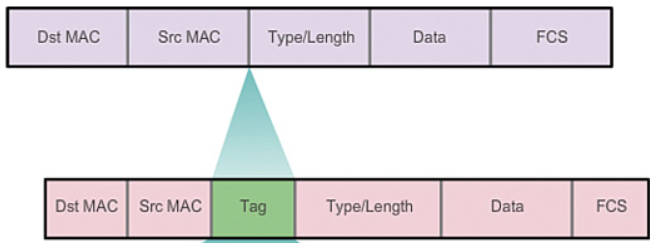

Untagged frame ile Tagged Frame, switchin anlayacağı VLAN bilgisi TAG olarak frame’e eklenir.

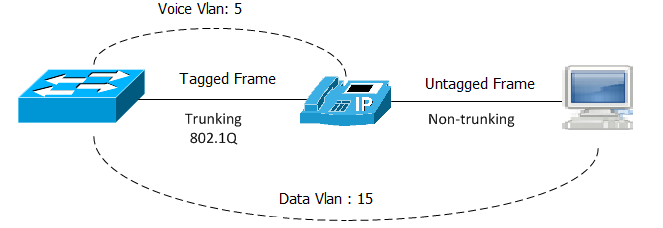

*Voice Port: Bir Access portunun sadece bir VLAN’a atanabileceğini söyledik. Bugünlerde, birçok switch, bir switch porttaki Access portuna, ses trafiğiniz için ikinci bir VLAN daha eklemenize izin vermektedir. O, voice VLAN’ı olarak belirtilmektedir. Bu teknik olarak farklı bir link tipi olarak kabul edilse de hala hem veri hem de ses VLAN’ı için yapılandırılabilen bir Access linkidir. Tek switch portuna hem PC hem de telefon bağlamanıza izin verir. Burada verinin ayrımı Trunk portta gördüğümüz tagged ve untagged olayıdır. Bir switch’in portuna Access VLAN 15, ve Voice VLAN 5 dediğimiz anda switch voice ile ilgili paketleri etiketleyecek DATA ile ilgili paketleri etiketlemeyecektir. IP telefonda sadece etiketli paketleri açacağından diğer etiketsizler bilgisayara gidecektir.

Collision Domain: L3 ve L2 katmanlardaki network teknolojilerini inceledik, L1 katmanı yani fiziksel katmandaki ufak bir detaydan bahsedeceğiz. VLAN ve haberleşme için broadcast domainden bahsetmiştik, broadcast domainden daha basit bir haberleşme şekli olan L1 katmanındaki haberleşmeden bahsedelim. HUB’ların L1 katmanında çalıştığını TCP/IP katmanlarında belirtmiştik. Peki bu HUB’lar nedir? HUB portlarına cihaz bağlı bir haberleştirme cihazıdır. HUB’a bağlı bir cihazdan bir veri gönderilirse bu veri diğer tüm portları gidecektir ve diğer cihazlar da bu veriyi alacaktır. Yani HUB’a bağlı tüm cihazlar aynı yolu kullanırlar ve bu da aynı anda haberleşmek isteyen network cihazlarının, bir tek yol olduğu için hattın boşalmasını beklemelerine sebep olur. Eğer boşalmadan aynı anda veri yollamaya kalkarlarsa collision dediğimiz, çarpışma yaşanır ve verinin tekrar gönderilmesi gerekmektedir. Bu yüzden her cihaz aynı yolu kullandığından HUB’lar tek bir collision domain oluştururlar.

Switchlerin HUB’lardan en büyük farklarından biri switch’in her bir portu ayrı collision domain oluşturur. Veriler anahtarlanarak gönderilir. İki cihaz haberleşirken başka bir cihaz farklı bir cihazla haberleşebilir ve collision yaşanmaz. Özet olarak söylersek,

HUB – 1 collision domain, 1 broadcast domain

SWITCH – (x portuna cihaz bağlıysa) x collision domain, 1 broadcast domain (her portu default VLAN ise)

ROUTER – her portu 1 broadcast domain oluşturur.

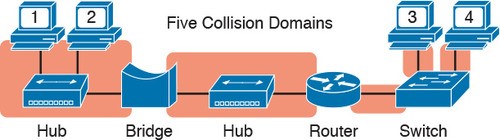

bir örnekle inceleyelim;

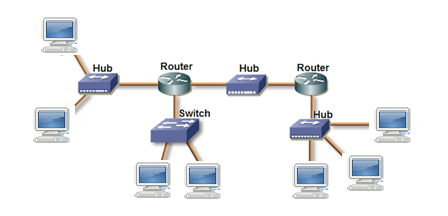

HUB’in her portuna bağlı cihazlar 1 collision domain oluşturuyor demiştik, switchin her bir portu da 1 coliision domain demiştik yani burada 6 tane collision domain var, router’ın her portu bir broadast domain oluşturacağından burada 5 tane broadcast domain vardır.

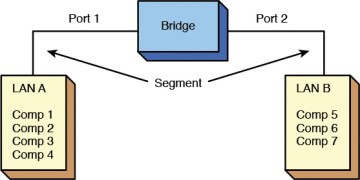

Bridge: Bridgeleri, 2 portlu switch olarak düşünebilirsiniz. Bridge tek anahtarlamalı sistem olarak çalışır. Hublardan daha spesifiktir.

Comp1 Comp2 ile haberleşeceği zaman aynı anda Com5 ve Comp6 da aralarında haberleşir. İki ayrı collision domain olur bu sayede. Ne zaman comp1 comp5 ile haberleşme ihtiyacı duyar o zaman anahtarlama sayesinde paket diğer porta gider. Üstüne tanımlanan MAC adresleri sayesinde iki ağı birbirinden ayırarak haberleştirir.

Bir örnekle inceleyelim,

Hublar’ın bütün portları tek collision domainken bridge 2 portu da ayrı collision domain oluşturur demiştik, switchin bütün portları ayrı collision domain bu yüzden 5 tane collision domain mevcuttur.

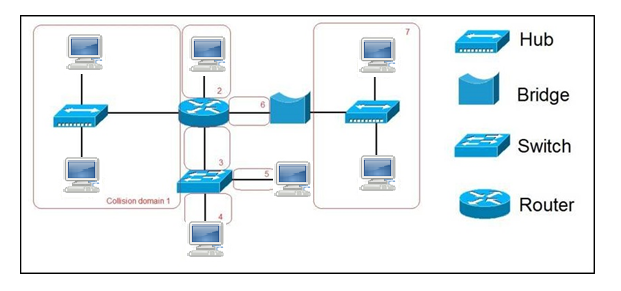

Yine gördüğümüz bütün network cihazları ile bir örnek inceleyelim,

Gördüğünüz gibi kuralları net belirlediğiniz sürece collision domain sayısını bulmak zor olmuyor.