Bloga geri dön

Checkpoint Firewallarda IPSEC konfigürasyonu yapılırken genelde Policy Base IPSEC konfigürasyonu yapılır. Firewall, tünele yönlendireceği ve tünelden accept edeceği trafiği Encryption Domainde yer alan ip ve networklere göre karar verir.

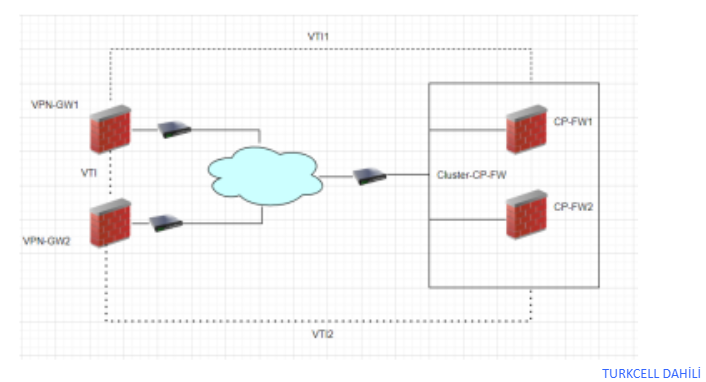

Fakat IPSEC’i AWS gibi coğrafi yedekliliği bulunan 2 firewall ile active-passive çalışacak bir yapıda kurulması gerekiyor ise, bu durumda Checkpoint fw’da policy base yerine Route Base vpn yapılması gerekiyor.

Her bir remote gw bağlantısı için bir VTI oluşturulur, tünel trafiği oluşturulan VTI üzerinden yedekli ve encrypt olarak sağlanır.

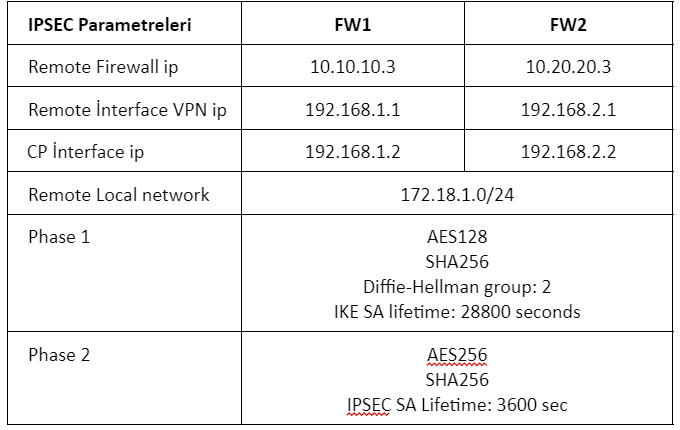

IPSEC konfigürasyonunu aşağıdaki parametrelerimizi göre kuracağız.

Parametreler:

IPSEC Topology:

Checkpoint FW’da VTI (VPN Tunel Interface) konfigürasyon adımlarına başlayabiliriz.

1. VPN Tunnel Interface konfigürasyonu

Checkpoint Firewall cihazlarımızda öncelikle VTI tünel interface oluşturulur, FW1 ve FW2 cihazlarında, Remote firewallar için tunnel1 ve tunnel2 olmak üzere 2 interface oluşturulur.

Checkpoint FW’da interface cluster ip’leri Smart Console üzerinden tanımlanır. VTI1 ve VTI2 interfacelerine cluster ip olarak sırası ile 192.168.1.2 ve 192.168.2.2 ip’lerini atayacağız.

Bu durumda CP FW1 ve FW2 cihazlarına tanımlanacak interface ip’lerini sanal ip gibi değerlendirip biz belirleyeceğiz.

Checkpoint HA firewallar’da interface tanımı yapılırken, cihaz interface ip’leri GAIA yada ssh üzerinden tanımlanır ve her bir cihaza bir ip ataması yapılır. Bu yazıda ssh üzerinden CLI’dan interface tanımları yapıldı.

CP FW1

CP FW2

2. Static route

Remote local network trafiğini tünele yönlendirmek için, ilgili remote network için static route yazılır. Active tünelin priority 1, passive tünelin priority 2 olarak konfigüre edilir.

Her iki Checkpoint Firewall’da Remote local network 172.18.1.0/24 için static route konfigürasyonu yapılır.

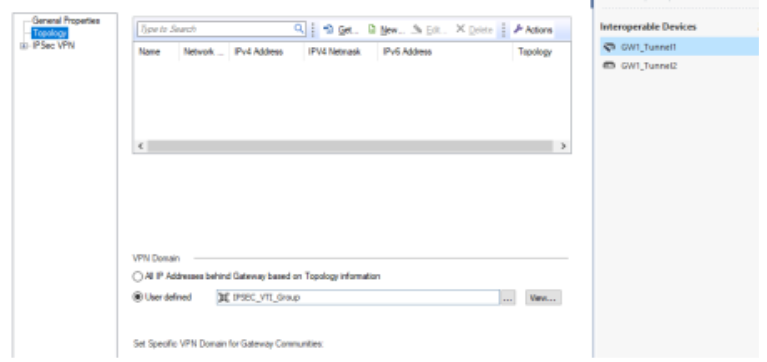

3. Management Server Obje Konfigürasyonu

Management server’da Remote firewall objeleri oluşturulur, isim standardı interface konfigürasyonunda kullanılan isim ile aynı olmak zorundadır.

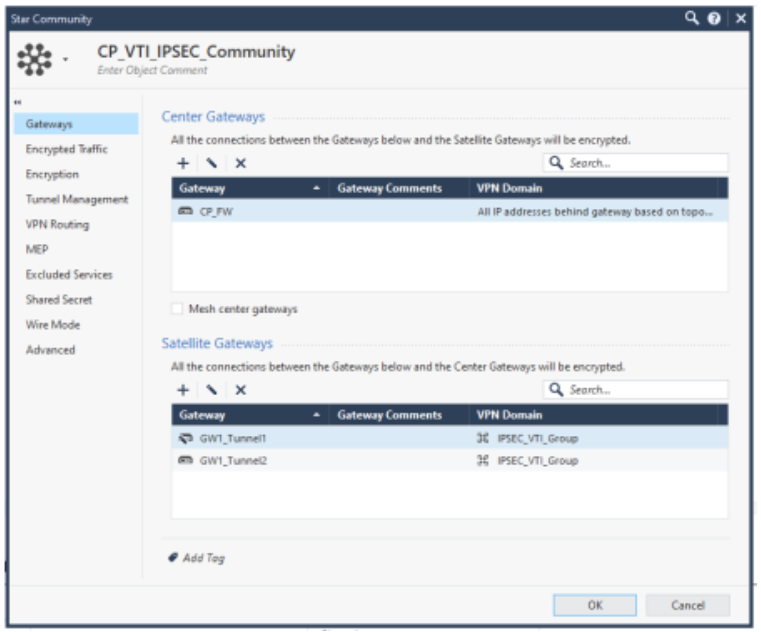

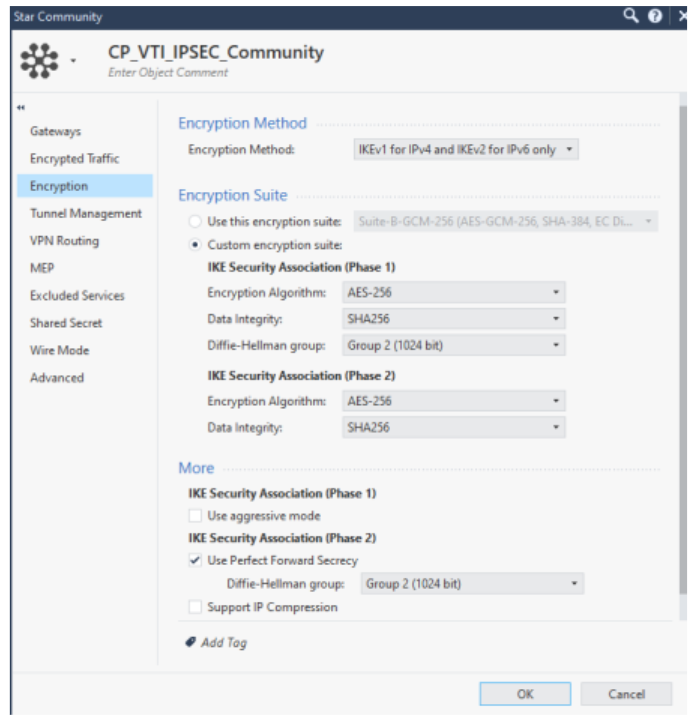

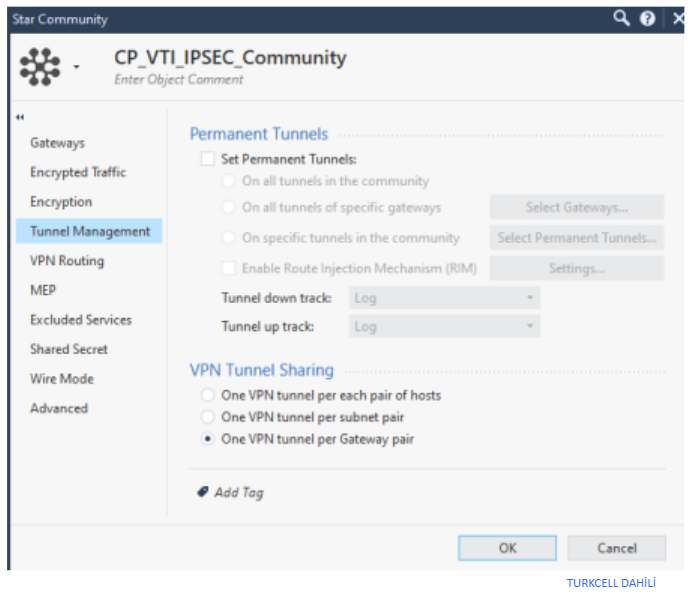

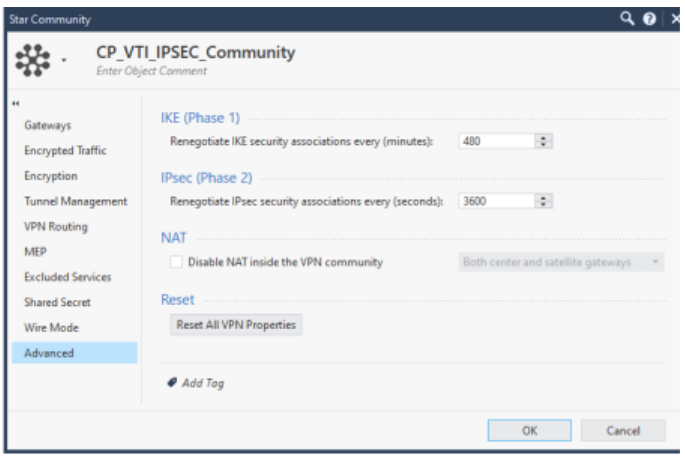

4. IPSEC Community Konfigürasyon

IPSEC’i yedekli bir yapıda kuracağımız için, “community” Star Community olarak seçilir.

teşekkürler

Teşekkürler.

teşekkürler

Teşekkürler bilgi sahibi oldum.

teşekkürler

Teşekkürler bilgi için

Teşekkürler aktardığınız bilgileriniz için

Teşekkürler bilgilendirdiğiniz için