Bloga geri dön

Fiziksel bilgisayarlarınızın işletim sistemlerine göre farklı disk encryption çözümleri kullanılabilir. Microsoft Windows İşletim Sistemi için Bitlocker, Apple macOS İşletim Sistemi için FileVault, Linux içinse çoğunlukla LUKS ön plana çıkan çözümlerdir. Çeşitli güvenlik yazılım şirketleri kendi şifreleme çözümlerini geliştirmişlerdir. Bu çözümler farklı algoritma ve yöntemlerle yapılabilir.

Bu yazımızda ağırlıklı olarak Bitlocker Disk Encryption çözümü üzerinde duracağız.

Bitlocker Disk Encryption, SCCM, MBAM, Cloud gibi farklı platformlar aracılığı ile yönetilebilmektedir. Ayrıca kullanıcılar kişisel bilgisayarlarının da disklerini Bitlocker çözümünü kullanarak şifreleyebilirler.

SCCM’i aktif kullanan bir organizasyonunuz varsa en rahat uygulanabilir çözüm SCCM’dir. MBAM ise ajanlı bir yapıya sahip on-premise bir çözümdür. Son kullanıcı bilgisayarlarına kurulan basit bir ajan, bilgisayardaki bitlocker çözümü ile yönetim arasında köprü görevi üstlenir. Cloud tabanlı Microsoft Intune çözümünü kullanarak da disk encryption yapılabilir. Key yönetimi de bu çözümle sağlanabilir.

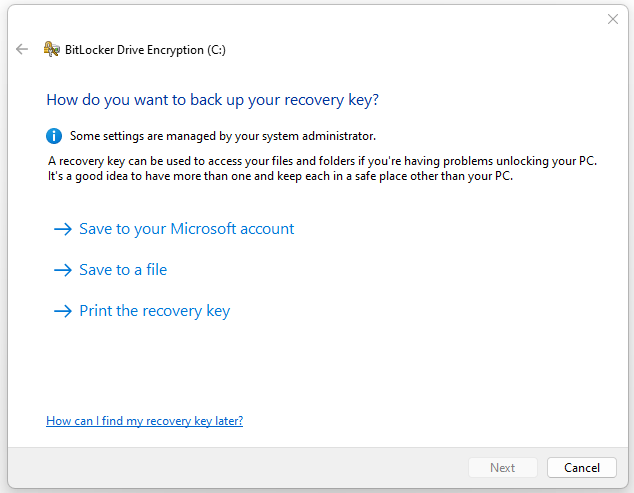

Kişisel kullanımınızda olan bilgisayarların disklerini şifrelemek istiyorsanız disk şifrelemeyi manuel başlatabilirsiniz. Diske ait key bilgisini Microsoft hesabınızda saklayabilir ya da print edebilirsiniz. Bunun yanında USB’ye de aktarım yapabilir ihtiyaç dahilinde kullanabilirsiniz.

Disk Encryption işlemlerinde diskin encrypted olması yanında en özen gösterilmesi gereken konu recovery key’lerin doğru saklanmasıdır. Key'e erişim, ihtiyaç anında değerlidir; ancak bu erişim, güvenilir bir ortamda muhafaza edildiğinde tam anlamıyla önem kazanır. Bu konuya ileride değineceğiz.

Bir organizasyona ait fiziksel bilgisayarların disklerini encrypt etmek istiyorsanız en uygun yöntemlerden biri Group Policy yaratıp bu policy’yi bilgisayarlara atamak olacaktır. Group Policy içerisinde şifreleme metodu, encrypt edilecek disk volume çeşitleri, diski koruyacak protector seçimi, key’lerin saklanacağı ve ihtiyaç dahilinde nereden alınacağı bilgileri gibi kuralları oluşturabilirsiniz.

Bitlocker Disk Encryption Şifreleme Metodları

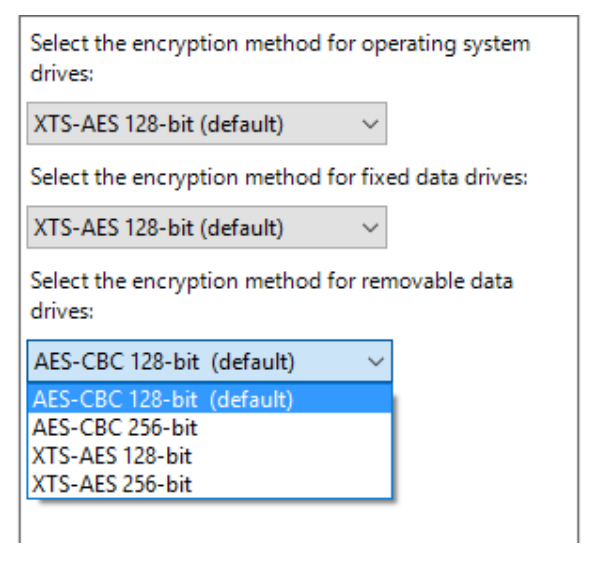

Bitlocker, aşağıdaki şifreleme metodlarını destekler. Burada bir ayar yapılmaz ise default olarak XTS-AES 128-bit metodu seçili olacaktır. Bu ayarlar hem işletim sisteminin olduğu disk hem de var ise sabit diskler veya çıkarılabilir diskler için ayrı ayrı konfigüre edilebilir. Genel olarak full disk şifrelemelerde XTS-AES 128-bit ve XTS-AES 256-bit tercih edilir.

Diskleri koruyacak Protector Çeşitleri

TPM

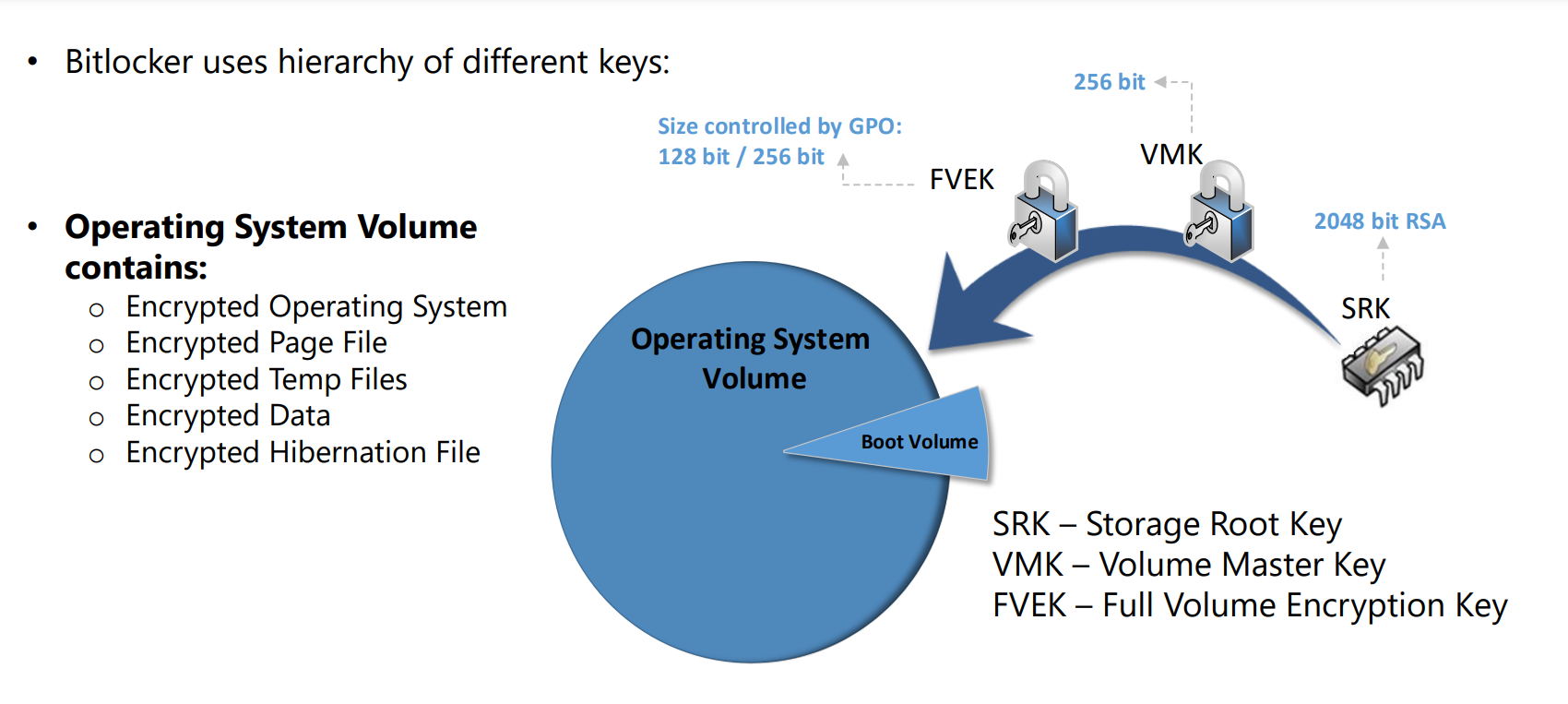

Anakart üzerine lehimli olarak gelen bir chipset’tir. Ana görevi bilgisayarın PCR (Platform Configuration Register) değerlerinin tutulmasını sağlamak ve Storage Root Key’i saklamaktır.

TPM chipset’i, boot esnasında sistemde bir değişiklik olup olmadığını kontrol eder. Bu kontrolün başarılı olması sonrası kendinde barındırdığı Storage Root Key (SRK)’i salarak önce Volume Masker Key (VMK)’nin decrypt edilmesini sağlar. Decrypt olan VMK de

Full Volume Encryption Key’i decrypt eder ve diske erişim açılmış olur.

Aşağıda bitlocker’ın kullandığı key hiyerarşisini görebilirsiniz.

TPM chipset’i, kontrolü sonrası sistemde bir değişiklik tespit ederse içerisindeki saklı Storage Root Key’i salmaz ve bilgisayar Recovery ekranına düşer. SRK tarafından decrypt edilemeyen VMK’nın decrypt edilmesindeki bir diğer yöntem ise Recovery Key’dir. Recovery Key her bilgisayar için farklı olan ve disk şifrelemesi öncesi oluşturulan database, active directory veya farklı ortamlarda saklı tutulan SRK gibi protector görevine sahip bir key çeşididir.

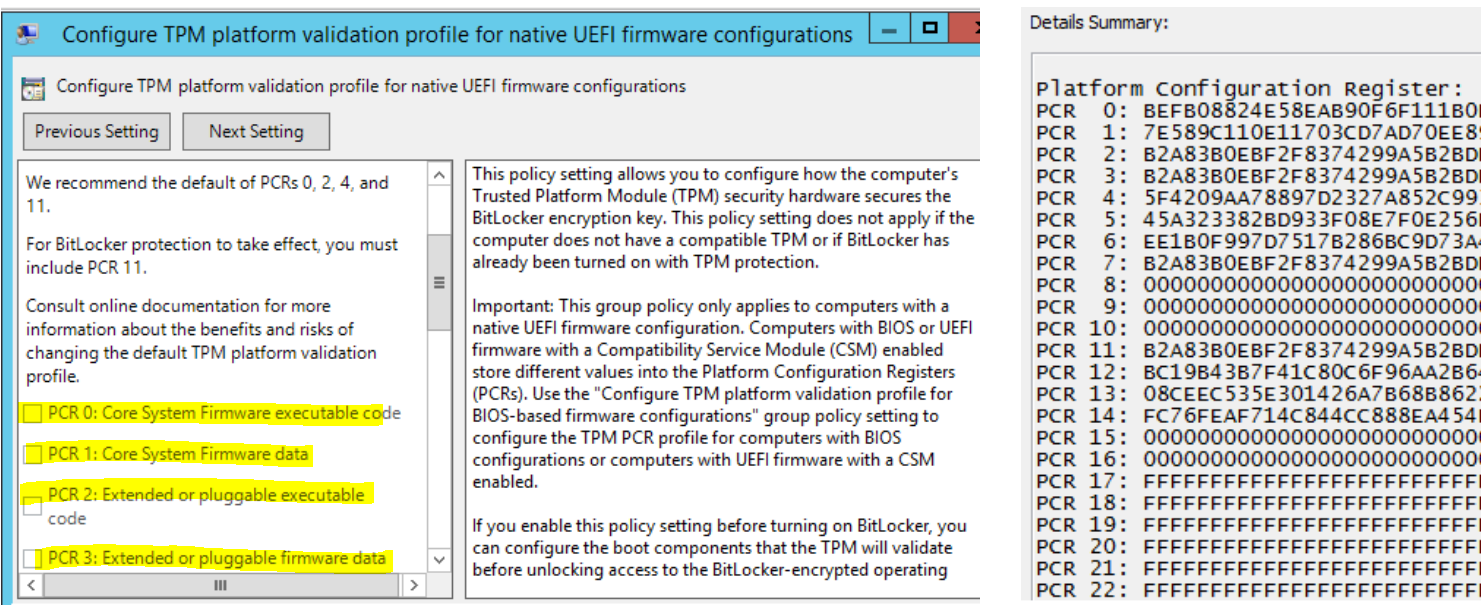

TPM’in kontrol ettiği Platform Configuration Registers

Platform Configuration Register kayıtları, TPM’in bilgisayarın boot esnasında devreye girerek kontrol ettiği değerlerdir. TPM chipset’i üzerinde 24 tane registry değeri vardır. Bunlardan 15 tanesi Windows tarafından kullanılmaktadır. TPM chipset’i bilgisayar her açıldığında PCR değerlerini kontrol eder. Eğer kontrol ettiği PCR değerleri ile hafızasında tuttuğu değerler uyuşmazsa makineyi Recovery ekranına düşürür.

TPM chipset’in hangi PCR değerinin kontrol edileceği Group Policy üzerinden yönetilebilir. Ayrıca Recovery moda giren bilgisayar için recovery key ile diske erişim sağlandığında PCR değerlerinin update edilmesi ve artık yeni değerlerin baz alınması ayarı da Group Policy üzerinden yapılabilir.

TPM + PIN

TPM ile birlikte PIN de protector olarak kullanılabilir. PIN kullanılması ile birlikte bilgisayara Pre-Boot Authentication adımı eklenerek özellikle restart sonrası bellekte kalan bazı bilgilerin okunmasının önüne geçilmektedir. TPM chipset’i ile çalışır, PIN girildiğinde diske erişim sağlanır.

TPM+PIN protector’ı kullanıldığı durumda kullanıcı etkileşimi devreye girmiş olur. Sadece TPM kullanıldığı durumda kullanıcı TPM kontrolü ve boot sırasında arkada dönen kontrolleri fark etmez. Hangi tür protector’ın kullanılacağı yine Group Policy üzerinden konfigüre edilir.

Bu iki protector dışında kombinlenebilecek veya tekil olarak kullanılabilecek farklı protector çeşitlerinin de olduğunu üstte belirtmiştik. Genel olarak kullanılan protector’lar TPM veya TPM+PIN’dir.

Password ve AutoUnlock Protector’ları

C diski (OS kurulu disk olarak varsayıyoruz) TPM ile otomatik olarak açılmaktadır. C diski yanında sabit diskler (D,E,F vs.) de encrypt edilebilir. Sabit diskler encrypt edildiğinde arka planda bir password oluşturulur. Normal şartlarda sabit disklere her erişim esnasında bu oluşturulan password’ün girilmesi gerekir. Bu durum kullanıcı tarafında zorluk oluşturduğu için Auto-Unlock özelliği kullanılabilir. Bu özellik ile sabit disklerin yani unlock edilecek disklerin şifreleri C diskine (registry kaydına) kaydedilir. Makine her açıldığında sabit diskler unlock edilir ve kullanıcı herhangi bir işlem yapmadan bu disklere erişebilir.

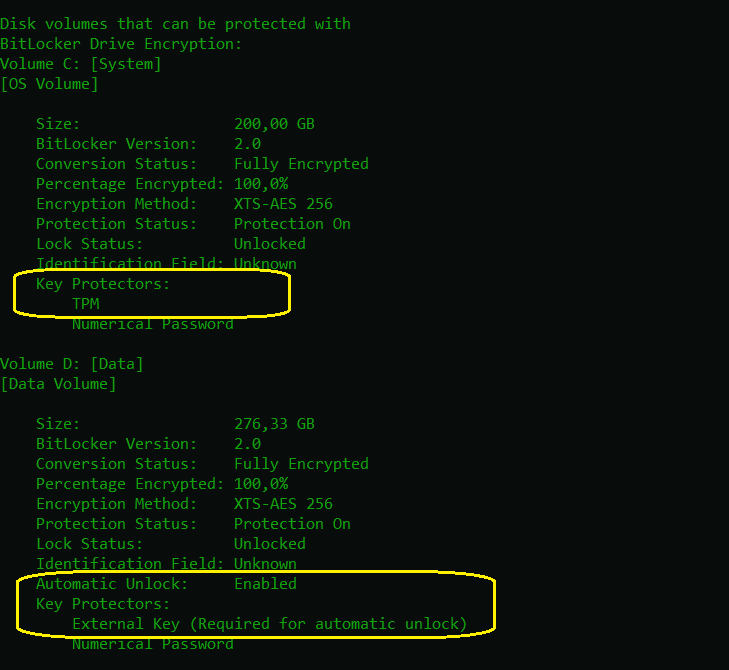

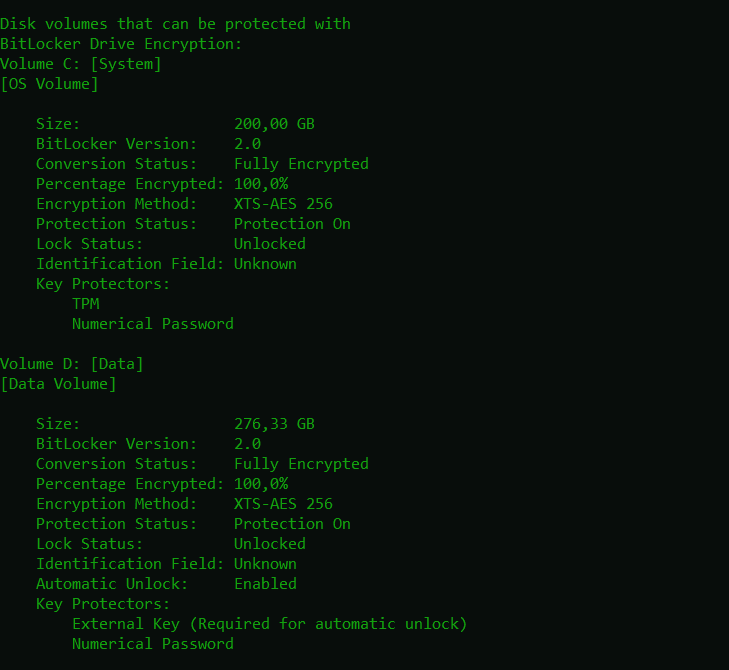

Sadece TPM protector’ı kullanılarak encrypt edilen bir bilgisayarın Key Protector bilgilerinin CMD çıktıları aşağıdaki gibidir.

Recovery Mode ve Recovery Key

Recovery Mode, disk encryption kontrollerinden geçemeyen bilgisayarın koruma moduna girdiği durumdur. Bu durumda diske erişim tamamen kesilir ve kullanıcıdan Recovery Key bilgisi girilmesi istenir.

Bir bilgisayar Recovery Mode’a aşağıdaki durumlarda girebilir;

Recovery Key bilgisi organizasyonun kullandığı Bitlocker çözümünü ve ayarlarına göre değişiklik gösterir. MBAM ürünü kullanılarak yapılan disk şifrelemede key bilgileri MBAM database’inde tutulur. Bunun yanında yedekleme olması açısından key bilgileri Active Directory’de ilgili bilgisayar objesinin altında da saklanabilir. Bu ayar Group Policy üzerinden yapılabilir.

MBAM uygulamasında agent, her disk için aktif olarak bir key tutulmasına izin verir. Bu özelliğe key rotation denmektedir. Dolayısıyla MBAM database’inde eskiye dönük key bilgisine ulaşılamaz. Active Directory computer objesinde ise oluşturulan her key geçmişe dönük tutulur ve silinmez.

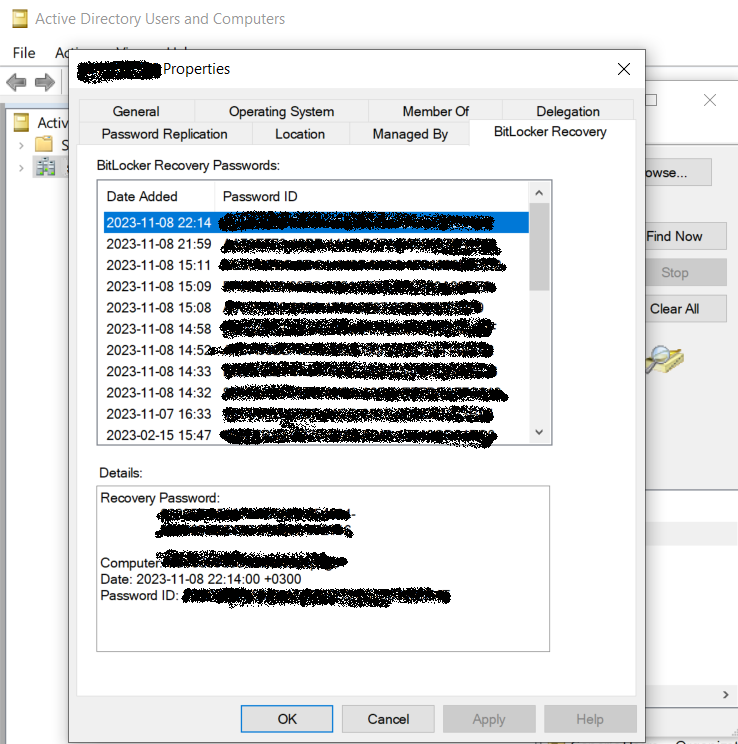

Active Directory Computer objesi altında Bitlocker Recovery kırılımından aktif ve geçmişe dönük recovery key bilgilerini görebilirsiniz.

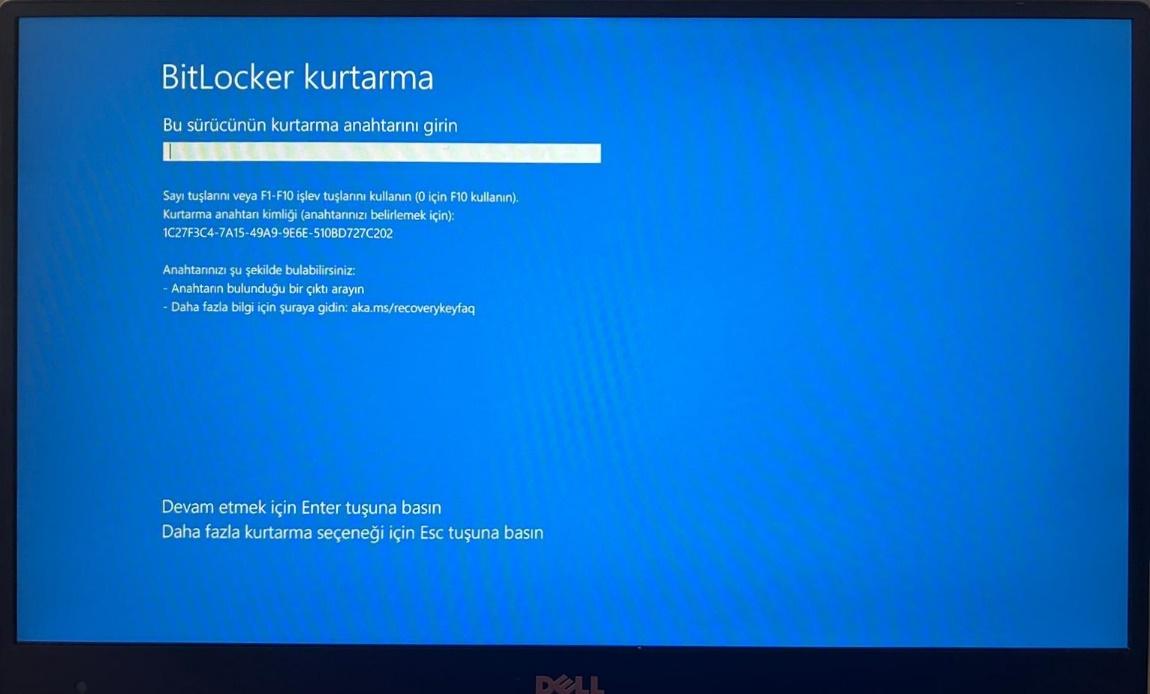

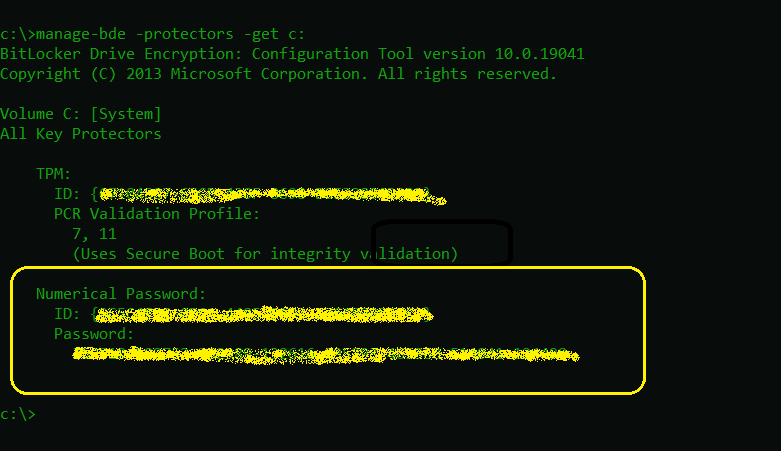

Her Recovery Key’e ait bir Key ID vardır. Recovery mode’a giren bilgisayara hangi Recovery Key’i gireceğinizi bu ID ile anlayabilirsiniz. Recovery Key 8 bloktan oluşan 48 rakamlı yapıdadır.

Aşağıda örnek bir recovery key ID ve recovery key bilgisine ulaşabilirsiniz.

61ABC932-52CF-834F-8D44-CF6E4555942C 🡪 Recovery Key ID

197472-44334-361383-399399-315590-320562-387156-419595 🡪 Recovery Key

Recovery ekranına düşen bir bilgisayarın görüntüsü;

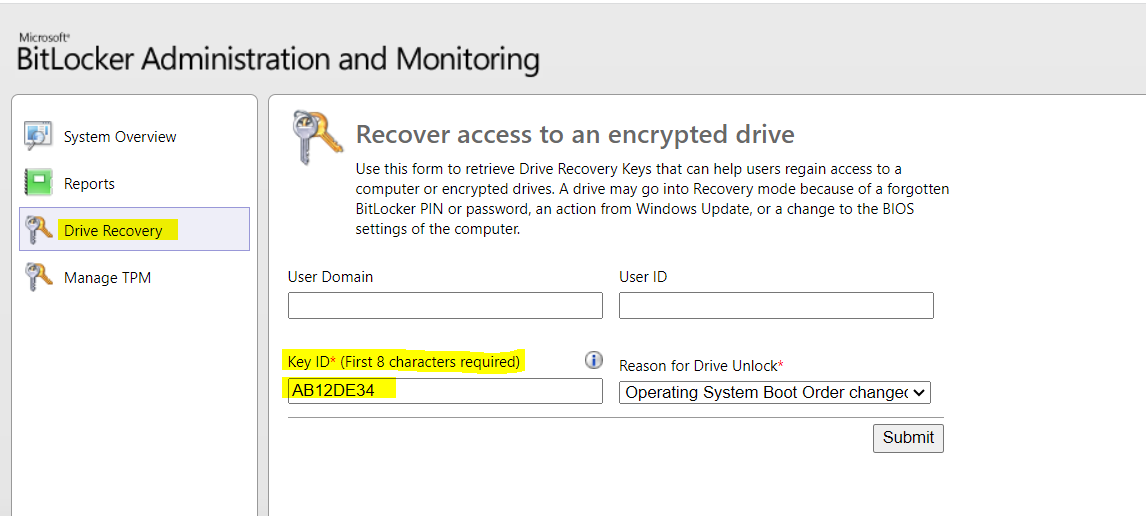

Recovery Key bilgisine ulaşmak için MBAM yönetim arayüzüne girip Drive Recovery🡪Key ID alanına recovery key alanında karşımıza çıkan Key ID’nin ilk 8 hanesini girebilirsiniz.

Kişisel bilgisayarınızda disk şifrelemesi yapmak istiyorsanız şifrelemeyi başlatırken oluşturulan bu ID ve Key bilgilerini önceden saklamanız gerekmektedir. Aksi takdirde bilgisayar recovery moda düşerse bu key olmadan diske erişiminiz mümkün olmayacaktır. Kişisel bilgisayarınıza ait disklerinizi şifrelemeden önce ID ve Key bilgilerinin nerede saklanacağını seçmeniz için bir ekran sizi karşılar. Dilerseniz bilgileri Microsoft hesabınıza kaydedebilir dilerseniz de USB’ye aktarabilirsiniz. Dosya olarak kaydetme ve yazdırma seçenekleri de mevcuttur.

Bitlocker Disk Encryption için sık kullanılan CMD ve Powershell komutları aşağıda paylaşılmıştır.

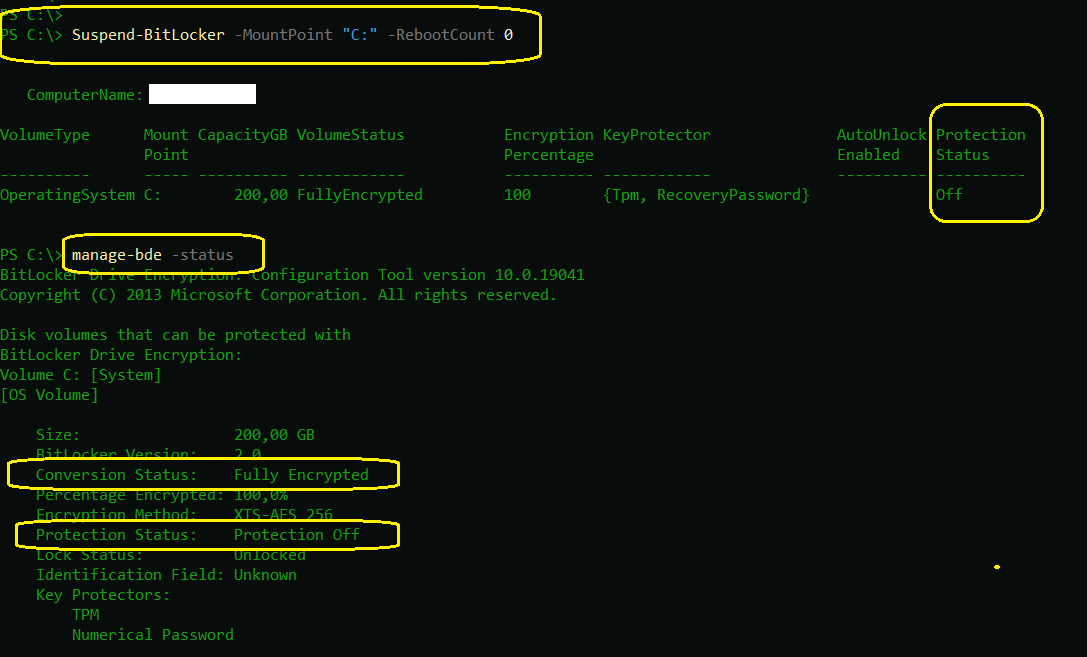

1 . c:\>manage-bde -status

Diskler encrypt olsun ya da olmasın bu komut çıktı vermektedir. Disk encryption ile ilgili tüm bilgileri verir. Bu komutun verdiği çıktı içerisindeki parametreler ve anlamlarını bilmek oldukça önemlidir.

Conversion Status alanında görülebilecek değerler;

Percentage Encrypted: Disk tamamen decrypted olduğu durumda %0, tamamen encrypted olduğu durumda %100 değerlerini alır. “Encryption/Decryption in Progress” anlarında farklı yüzdelik değerlerini alır.

Encryption Method: Şifreleme metoduna dair bilgi burada verilir. AES-CBC 128-bit, AES-CBC 256-bit, XTS-AES 128-bit, XTS-AES 256-bit değerlerini alır.

Protection Status: Protection On ve Protection Off değerlerini alır. Protection On, bitlocker’ın aktif korumada olduğunu gösterir. Protection Off, bitlocker’ın korumasının durdurulduğunu veya bitlocker disk şifrelemenin olmadığını gösterir. Disk şifrelemesi %100 olana kadar Protection Off durumda kalır.

Eğer ki bitlocker koruması manual müdahale ile veya işletim sistemi tarafından durdurulduysa Conversion Status, Fully Encrypted görünse dahi Protection Off görünebilir.

Key Protectors:

Protector bilgileri burada yer alır. OS Volume’deki çıktıda sadece TPM göründüğü için bu bilgisayarın sadece TPM protector’ı ile korunduğunu anlayabiliriz. Key Protectors, Data Volume’de “External Key (Required for automatic unlock)” protectors başlığında bahsettiğimiz sabit disklerin encryption’ı sırasında oluşturulan ve C diskinde tutulan password’tür. Bu password’ün otomatik olarak D diskinde kilidi açması için Auto-unlock özelliğinin aktif olması gerekmektedir.

Automatic Unlock:

Enabled ve Disabled değerlerini alır. Enabled olması bulunduğu diskin otomatik açılacağını, disabled olması manuel olarak şifrenin girilip diske erişim sağlanabileceğini anlatır.

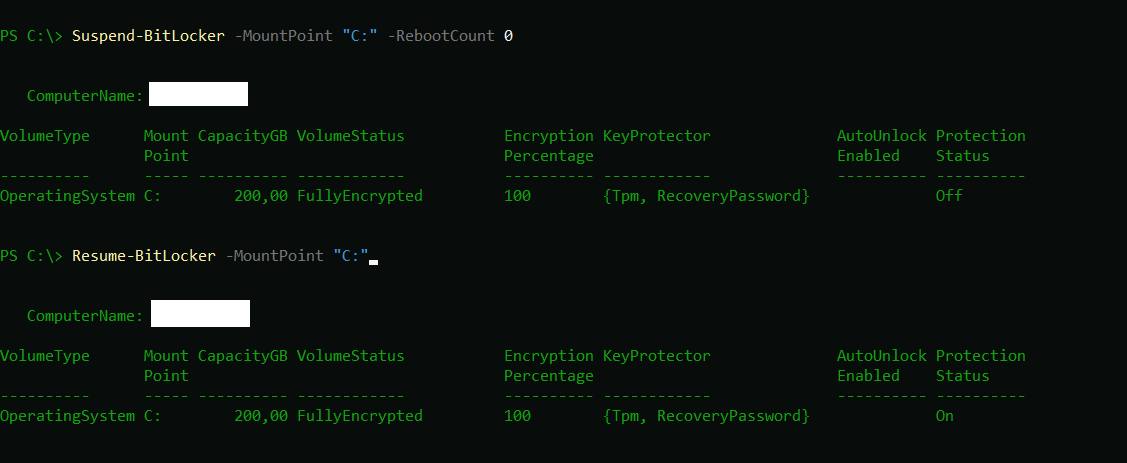

2. PS C:\> Suspend-BitLocker -MountPoint "C:" -RebootCount XX

Disk Encryption korumasını durdurmak için kullanılan komuttur. Bu komut ile diskte şifreleme durmaz veya disk decrypt olmaz. Sadece disk encryption’da kullanılan Protector’ın kontrolü yapılmadan diske erişim verilir. Disk belirterek bu komutu girmeniz gerekmektedir. RebootCount parametresi 0-15 arası değer alır. 0 değeri kalıcı olarak korumayı suspend eder. 1-15 arası değer verilirse verilen değer kadar restart’ta disk koruması devre dışı kalır.

3. PS C:\> Resume-BitLocker -MountPoint "C:"

Suspend edilmiş bir disk korumasını tekrar resume etmek için kullanılan komuttur. Disk belirtilmesi gerekmektedir.

4. c:\>manage-bde -protectors -get c:

Bu komut çıktısında ilgili disk için oluşturulan Key ID ve Recovery Key bilgisine ulaşılabilir. Bununla birlikte hangi protector’ın kullanıldığını da bu çıktıda görebilirsiniz.

iyi yazı

Teşekkürler

Teşekkürler