Bloga geri dön

Servisleriniz için kullandığınız uygulama, kütüphane ya da kod yapılarında çıkan güvenlik açıklarını siz giderene kadar geçen sürede oluşan güvensiz durumu ortadan kaldırmak için güvenlik sistemlerinin kullanılması önem kazanmıştır.

Bu tip durumlar için farklı amaçlara ve alanlara özgü güvenlik teknolojileri vardır. Bu teknolojilerden bir tanesi IPS (Intrusion Prevention System) ‘tir. IPS, altyapılardaki servisleri koruma amacıyla kullanılan ve çoğunlukla network katmanına konumlandırılan ancak host, wireless gibi farklı katmanlarda da kullanılabilen güvenlik teknolojisidir.

Bu yazımızda IPS teknolojisi ve bu teknolojinin sorunsuz işlemesi için neler yapılması gerektiğine değineceğiz. Ağırlıklı olarak network based IPS sistemleri üzerinde duracağız.

Trafik miktarı yüksek olan altyapılarda genellikle hardware IPS’ler tercih edilse de son zamanlarda sanal platformların gelişmesi ile sanal olarak da tercih edilmeye başlanmıştır.

Korumanın sürekliliği ve IPS güncelliği

IPS korumasının kesintisiz devamlılığı oldukça önemlidir. Bazı zamanlarda kullanılan IPS sistemindeki bir bug veya engine problemi kaynaklı korumanın aksama durumu yaşanabilir. Bu problemler kullanılan IPS’in system eventlerinden, snmp loglarından veya custom oluşturulacak kontrol scriptlerinden tespit edilebilir. Bu tespit için alarm yapılarının kurulması sürekliliği maksimuma çıkaracaktır.

Bununla birlikte güvenlik ekipmanlarının skorlamalarını ve sürekliliğini ölçen uygulamalar vardır. Bu uygulamalar da kullanılarak hem üstte bahsedilen IPS devamlılığı kontrol altına alınır hem de IPS için en önemli konulardan biri olan signature database’in güncel olup olmadığı kontrol edilir. Signature database’inin güncel tutulmaması yeni çıkan zafiyetler için signature’ların devrede olmaması nedeniyle güvensiz ortam yaratmaktadır.

Feeding

IPS sistemleri büyük oranda ilgili vendor tehdit istihbaratlarından beslenir. Bu oluşumlar bilinen bir zafiyete karşı imza geliştirmenin yanında zero day açıkların tespiti için de çalışır. Vendorlar sadece signature kapsamında çalışmazlar. IP, URL, DNS reputasyonları gibi farklı databaseler de oluşturarak daha önce şüpheli davranışlar göstermiş IP, URL, DNS gibi adreslerden oluşabilecek tehditlere karşı da koruma sağlarlar. Bunlar ile birlikte IPS sistemlerini kullananlar da analizler sonucu tehdit olarak belirlediği adreslerden gelecek veya adreslere gidecek trafikleri engellemek amacıyla IPS cihazlarını beslemelidir. Kullanılan IPS cihazının bu tarzda besleme özelliği var ise bu entegrasyonun yapılması korunan altyapıya büyük katkı sağlayacaktır. Eğer ki altyapıda dosya trafikleri var ise ve zararlı dosyaların trafiğine izin verilmek istenmez ise hash bazlı beslemeler de bu entegrasyonlar ile yapılabilir.

IPS çalışma modları

IPS cihazlarının altyapıda farklı çalışma modları vardır. Bu modlar altyapı dizaynına göre tercih edilebilir. Genel olarak IPS, inline mode olarak altyapıya dahil edilmektedir. Inline terimini farklı IPS üreticilerinde virtual-wire olarak da duyabiliriz. Inline mode tipinde konumlandırılan cihazlar data port bağlantılarından herhangi bir mac adresi anonsu veya IP routing gibi işlemler yapmazlar. Cihazlar bağlı oldukları diğer network cihazları arasına görünmez olarak konumlanır ve istenilen analiz ve kontrolü yaparlar. IPS cihazları Inline mode dışında routed mode olarak da konumlandırılabilir. Routed mode olarak kullanılan bir firewall üzerinde veya isteğe göre ayrı bir cihaz olarak routed mode tercih edilebilir.

IPS Altyapıları

IPS cihazları altyapıya tekil olarak konumlandırılabilir. Ancak son yıllarca bu konumlandırma çok tercih edilmemektedir. IPS altyapılarını besleyen özellikle esnek bir altyapı imkânı ve IPS cihazlarının yükünü azaltma amaçlı farklı tipte cihazlarla birlikte IPS topolojisi oluşturulur. IPS altyapısında tercih edilen cihazlar ve genellikle amaçlarını aşağıda bahsedeceğiz.

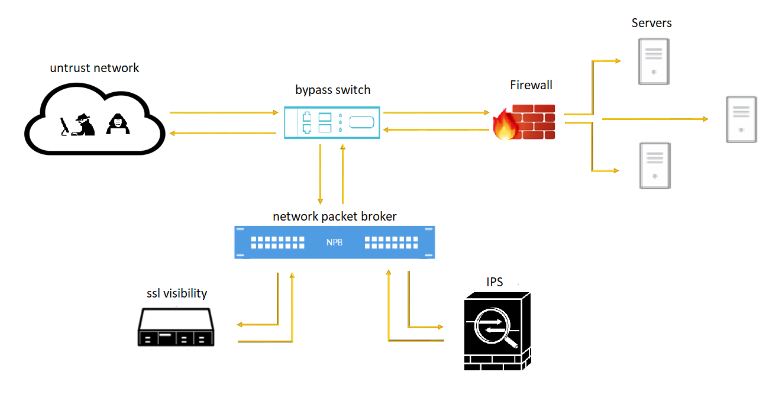

Network Packet Broker

Network Packet Broker cihazları konumlandırıldığı altyapılarda büyük esneklik sağlamaktadır. Network Packet Broker cihazları, trafik filtreleme, trafik kopyalama, Protocol/Port/IP bazlı policy uygulama, data masking, ssl inspection, header striping gibi advanced birçok özelliğe sahiptir. IPS altyapısına göndermek istediğiniz veya istemediğiniz trafikleri Packet Broker cihazı ile kolaylıkla konfigüre edebilirsiniz. Priority özellikleri ile trafikleri önce farklı bir cihaza gönderip ardından IPS cihazına yönlendirebilirsiniz.

Heartbeat özelliği ile bağlı cihazların sağlıklı çalışmasını anlık takip edip bağlı cihazdaki bir sorun kaynaklı yaşanabilecek trafik kesintisini önlemek amacıyla otomatik olarak o cihazı devre dışı bırakabilirsiniz.

Kritik data trafiklerinde data maskeleme yaparak kritik verileri maskeleyebilirsiniz.

Altyapıda farklı bir cihaz test etmek isterseniz trafiği kopyalayıp istediğiniz cihaz üzerinden geçirip yapay trafiklerle değil gerçek trafiklerle yeni bir cihaz test edebilirsiniz. Bu sayede altyapıya yeni bir cihaz entegre etmek için daha başarılı çıktılar elde edebilirsiniz.

SSL Visibility

Artan SSL trafik kullanımı data güvenliği açısından önemli olsa da zararlı trafiklerin de SSL olması bir o kadar güvensiz durum oluşturmaktadır. IPS veya Layer7 inspection yapan diğer cihazlar için analiz edilen trafiğin decrypted olması zararlı trafiklerin tespit edilmesinde büyük rol oynamaktadır. Bu kapsamda SSL inspection yapan teknolojiler ön plana çıkmaktadır. SSL inspection yeni nesil IPS cihazları üzerinde de yapılabilmektedir. Ancak servislerinizin trafiği yoğunsa bu tercih IPS cihazlarına ekstra yük getirmekte ve cihaz kapasitesinin oldukça düşürmektedir. Bu nedenle direkt olarak bu iş özelinde çalışan sistemler tercih edilmektedir. SSL Visilibility cihazları üzerinden geçen trafiği sertifika/key ikilisi ile decrypt edebilmekte ve IPS cihazlarına trafiği cleartext halde gönderilmesini sağlamaktadır.

Bypass Switch

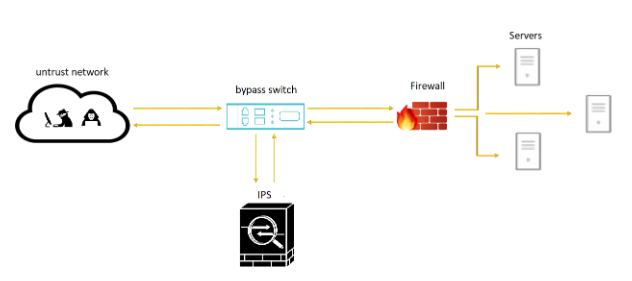

Network Packet Broker cihazının heartbeat trafikleri ile bağlı olduğu cihazları monitör ettiğinden bahsetmiştik. Bypass Switch cihazlarının da bu tip bir işlevinin olduğunu belirtelim. Bununla birlikte Bypass Switch cihazları tamamen IPS altyapısını bypasslamak amacıyla da trafiğin IPS altyapısına girmemesini sağlayabilir. Adından da anlaşılacağı üzere trafiği anahtarlama işlemi ile istenilen durumda (IPS altyapısında bir sorun veya bir sorunu troubleshoot etmek için) veya arıza durumunda otomatik olarak IPS altyapısına göndermeyebilir. Ayrıca bazı bypass switch cihazlarının trafik mirroring özelliği de vardır.

IPS altyapı dizayn tercihine göre üstte belirtilen tüm cihazlar aynı anda veya bazıları kullanılabilir. Örnek olabilecek birkaç IPS topolojisi aşağıda belirtilmiştir. Bu oluşturulacak topolojiler korunmak istenen altyapı özelinde değişiklik göstereceği için sadece örnek olması açısından bazıları verilmiştir.

!!! Topolojiler basit olarak ve IPS odaklı çizilmiştir. Router, Switch, Load Balancer gibi farklı bileşenler ve yedeklilikler belirtilmemiştir. Ayrıca isteğe göre IPS cihazları ile firewall cihazları öncelikleri farklı olabilir. Bu durum altyapının özelliğine göre tercih edilir.

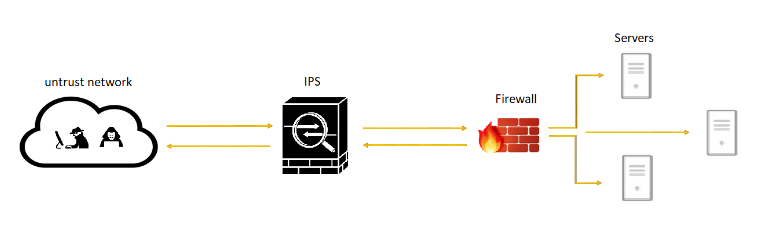

IPS cihazının tekil olarak altyapıya konumlandırıldığı örnek topoloji

IPS cihazının bypass switch ile altyapıya konumlandırıldığı örnek topoloji

IPS cihazının bypass switch, network packet broker ve ssl visibility ile altyapıya konumlandırıldığı örnek topoloji

Fail Open – Fail Close

Altyapı ve servislerinizi koruyan sistemlere ait tespit bileşenlerinin en önemli konularından birisi bileşenin olası arızası sebepli altyapıdaki trafiğin bu durumdan nasıl etkileneceğidir. Altyapıya konumlandırılan IPS cihazları veya IPS’e hizmet veren cihazlar bu tip arızalar için Fail Open veya Fail Close seçenekleri ile konfigüre edilir.

Fail Open: Güvenlik cihazı veya tespit engine’i arıza durumuna geçerse elektronik alanındaki kapalı devre mantığıyla trafik düz bir telin üzerinden geçer ve trafiğe hiçbir müdahalede bulunulmaz. Genellikle Fail Open seçimi servis sürekliliğinin daha ön planda tutulduğu altyapılarda tercih edilir. Security biraz daha arka plandadır.

Fail Close: Güvenlik cihazı veya tespit engine’i arıza durumuna geçerse elektronik alanındaki açık devre mantığıyla anahtar açık konuma geçirilir ve trafik akışı durdurulur. Ne zamanki trafiği durduran arıza giderilir o zaman trafik akışı devam eder. Bu süreçte servis trafiği kesilmiş olur. Fail Close seçimi güvenliğin daha ön planda tutulduğu altyapılarda tercih edilir.

Sıkılaştırma ve Alarm Takipleri

Networke konumlandırılan her sistem gibi IPS cihazlarında da hem admin hem de istenmeyen kişilerin hareketleri için sıkılaştırmaların yapılması gerekmektedir. Bu sıkılaştırmalardan bazıları sadece IPS cihazları özelinde değil genel sıkılaştırmalar olduğu için başlık olarak değineceğiz. IPS özelinde dikkat edilmesi gerekenlere ayrıntılı değineceğiz.

Access List: Cihazların yönetim arayüzlerine sadece cihazları yönetecek kişilerin erişebileceği IP Access list kısıtı konulmalıdır.

AAA Tanımları: IPS cihazının desteklediğini remote authentication protocolüne göre cihaza login olabilecek kullanıcılar ve kullanıcıların cihazdaki yetkileri kontrol altında tutulmalıdır.

Local Admin takibi: Local admin kullanıcısı ile cihaza login olunursa bunun loglanması ve alarmlanması da önemlidir. Bilgi dışı olan girişler için hızlıca aksiyon alınmalıdır. Ayrıca local admin şifrelerinin düzenli olarak değiştirilmesi de alınması gereken aksiyonlardandır.

Packet Capture: SSL inspection ile birlikte L7 seviyesinde tespit yapan cihazlar dataları da cleartext halde görebildiği için cihazdan alınan packet capture’ın gizliliği ve önemi artmaktadır. Bir sebep neticesinde cihazdan packet capture alınmalıdır. Cihazlardan alınan packet capture’lar da loglanmalı ve alarmlanmalıdır.

Bunun gibi daha başka birçok sıkılaştırma ile kritik öneme sahip IPS cihazlarında veya network cihazlarında olası istenmeyen aksiyonların önlenmesi sağlanabilir.

Sertifika takibi

IPS cihazlarının datalar içine saklanan zararlı trafikleri tespit etmesi için SSL Inspection ile trafiklerin decrypted hale getirilmesinden bahsetmiştik. Aksi durumda encrypted zararlı trafikler için IPS’in kontrolü oldukça kısıtlı kalmaktadır. Buradan yola çıkarak SSL Inspection yapan cihazda kullanılan sertifika/key ikilisinin güncellediği oldukça önemlidir. Expire eden sertifikalar ile trafik decrypted hale getirilemeyeceği için cihazlarda kullanılan sertifikaların güncel tutulması gerekmektedir. Expire eden sertifikalar için alarmlama yapılması da kontrolü oldukça kolaylaştırmaktadır.

IPS Custom Signature

Bilinen veya zeroday zafiyetler için IPS üreticileri olabildiğince hızlı IPS signature oluşturmaya çalışırlar. Bunlar ile birlikte IPS konumlandırılan altyapıdan geçen trafikler için servislerinize özel yapılan atakları önlemek amacıyla custom signature yazabilirsiniz. Custom signature oluşturmak için istenmeyen trafiklerin analizini yapmak oldukça kritiktir.

Custom signature oluştururken dikkat edilmesi gereken birkaç nokta vardır. Dikkatsiz yazılmış bir IPS imzası istenmeyen bloklanmalar yaratabilirken aynı zamanda IPS cihazına da ekstra yük getirebilir.

Custom signature ihtiyacınız bir servisinize özel ise imza içerisindeki network alanına servis IP bilgisini girmeniz diğer IP’ler için bu imzanın devre dışı kalmasını sağlayacak ve olası gecikme ve kontrol zorluğunu minimize edecektir. Aynı zamanda flow direction (client-side, server-side, bi-direction) belirtmek de yine bu kapsamda iyi sonuçlar verecektir.

Custom signature ihtiyacı olan durum özelinde örnek bir paketin analiz edilmesi ve doğru noktalar için imza yazılması gerekir.

Oluşturulan custom signature’in devreye alınırken eğer acil bir durum yok ise öncelikle monitör modta devreye alınıp bir süre izlendikten sonra block moda alınması olası false positive durumu önlemiş olur. Oluşturulan custom signature devreye alındıktan sonra beklenmeyen sayıda log oluşuyorsa imza içeriğinin kontrol edilmesi gerekebilir.

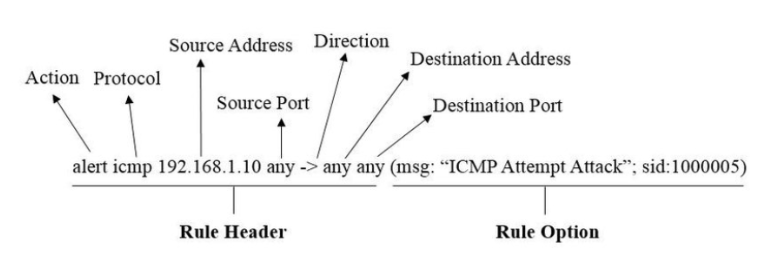

Basit birkaç snort kuralını inceleyelim. Burada snort ips imza türünü tercih etmemizin sebebi open source olmasıdır.

Snort kuralları 2 ana bölümden oluşur. Bunlar Rule Header ve Rule Option. Farklı IPS üreticilerin kullandığı syntax da bu yapıya oldukça benzerdir.

Rule header içeriğinde; IPS imzasının kapsamı olacak action, protocol, network ve direction opsiyonları vardır.

Rule action içeriğinde; IPS imzasının açıklaması, referansı ve packet içerisinde engellenmek veya kontrol edilmek istenen parametreler yer alır.

Zafiyeti engelleyen imza kontrolü

Herhangi bir uygulamada duyurulan zafiyetin IPS ile korunup korunmadığı hızlıca kontrol edilmelidir. Öncelikle ilgili zafiyetin ayrıntısı incelenmeli ve IPS katmanında engellenip engellenemeyeceği tespit edilmelidir. Ardından zafiyet ile ilgili kullanılan IPS cihazı üreticilerinin tehdit istihbaratlarının bu zafiyet ile ilgili imza çalışmaları ile ilgili duyuruları takip edilir. Gerekirse direkt olarak üreticiye bu durum sorulur ve IPS imzası ile ilgili bilgi alınır. Zafiyet kritik ise zafiyetin nasıl sömürüleceği üstteki başlıkta belirtildiği gibi servislerinizin legal trafiklerine zarar vermeyecek şekilde custom imza yazımı gerçekleştirilir. Bu süreç IPS altyapısının olduğu kurulumun defansif, ofansif ve altyapı ekiplerinin koordineli çalışması ile yürütülür.