Bloga geri dön

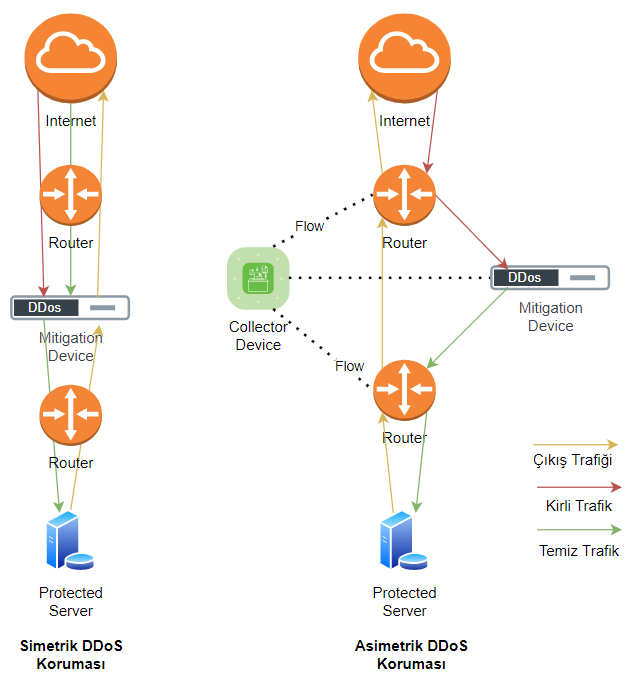

Atak koruma altyapıları genellikle simetrik ya da asimetrik yapıda çalışmaktadır. Simetrik yapılarda, dışarıdan korunan sisteme gelen trafik ve korunan sistemden dışarıya çıkan trafik mitigation cihazından sürekli olarak geçmektedir. Asimetrik yapılarda ise sadece korunan servise dışarıdan gelen trafik mitigation cihazından geçmektedir.

Asimetrik yapılarda, dışarıdan korunan servise gelen trafik sürekli olarak bu cihazlardan geçebildiği gibi detaylarını aşağıda aktaracağım Netflow protokolü kullanılarak sadece atak anında trafiğin mitigation cihazından geçtiği yapıda da çalışabilmektedir.

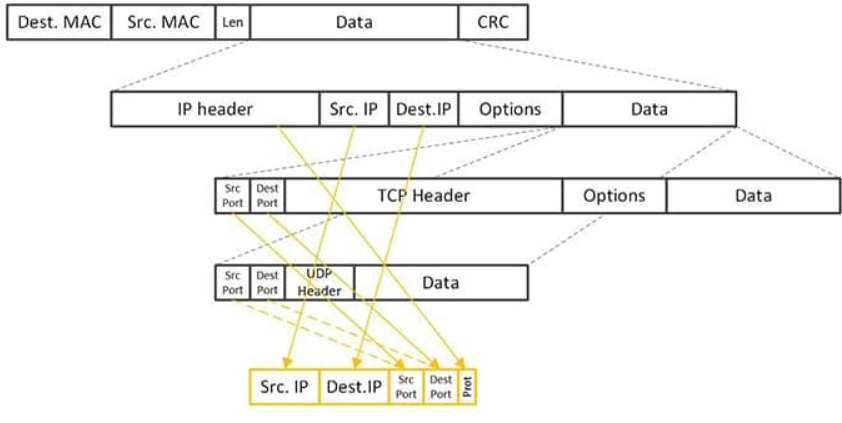

NetFlow, Cisco tarafından geliştirilen Router ‘lar üzerindeki paket iletişimini kontrol etmek ve iyileştirme sağlamak için kullanılan bir protokoldür. Giden ve gelen tüm IP trafiğini kaydetme, izleme için yaygın olarak kullanılan bu protokol 3. katman ve sonrasında çalışmaktadır. NetFlow ‘un versiyon 1 ile versiyon 9 arasında yayınlanmış versiyonları vardır. En sık tercih edilen versiyonlar ise versiyon 5 ve versiyon 9 ‘dur.

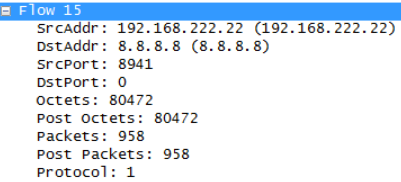

Bir ağı izlemek ve ağ trafiğini analiz etme amacı ile kullanılan, kısaca ağ trafiği izleme protokolü olarak tanımlanan araçlar, belirli bir protokol üzerinde IP ve Port bilgisini bizlere verir. Bu bilgiye ise flow adı verilmektedir.

Kullanım amaçları ise olası bir risk/atak anında gelen tehdidin hızlıca fark edilmesi, donanım ve güvenlik hatalarının giderilmesi, performans sorunlarının düzenlenmesi vb. sorunları daha fazla risk oluşturmadan çözümlenmesini sağlar.

NetFlow belirli bir arayüzde gerçekleşen tüm IP haberleşmelerini takip ederek raporlar. Burada söz konusu her bir IP haberleşmesi, yukarıda bahsedilen flow kavramı ile tanımlanmıştır. Raporlanan flow ‘lar ilgili paketlerden toplanıp yerel önbelleğe çekilir ve sistematik bir şekilde Collector denen toplayıcılara iletilir. Flow oluşturmak için paketlerden çekilen öğeler aşağıdaki gibidir;

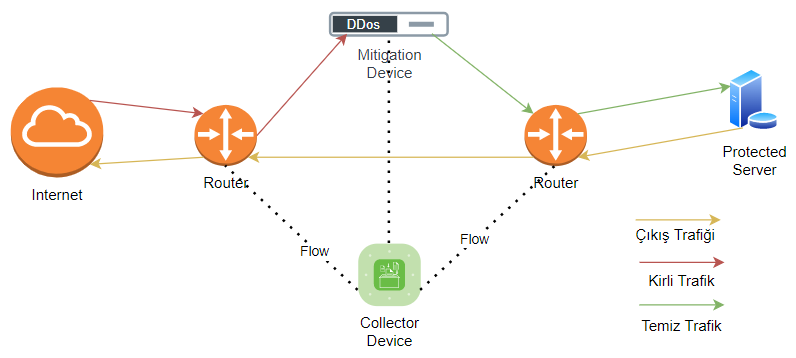

DDoS koruma altyapısı genellikle saldırıları tespit eden ve temizleme işlevlerini gerçekleştiren iki alt bileşenden oluşmaktadır. Collector Platform (CP) Internet katmanında bulunan Internet Peering Gateway ’lerden (IPG) NetFlow bilgisi almakta ve işlemektedir.

Tüm IPG ’lerden gelen flow bilgileri analiz edilir ve trafik bilgilerine bakılarak anormal davranışlar tespit edilir. Trafiğin anormal olup olmadığı, korunan servisler özelinde yapılan eşik değeri tanımlamalarına göre belirlenir. Belirlenen eşik değerleri belli bir süre geçilirse saldırı temizleme mekanizması müşterinin talebine göre otomatik ya da müşteri tarafından istek yapılması durumunda manuel harekete geçirilir.

Saldırı temizleme bileşeni (Mitigation Device) Collector ’den aldığı işaretle birlikte saldırı yapılan hedef IP veya IP ’leri BGP protokolü kullanarak omurgaya anons eder. Böylece anons edilen IP ’lere doğru olan trafik saldırı temizleme bileşeni (Mitigation Device) üzerine çekilir. Burada temizlenir ve müşteriye sadece normal trafik iletilir.

Eşik parametreleri protokol bazlıdır ve eşik değerlerini geçen trafik miktarına göre saldırı olup olmadığını belirlemek için kullanılır. Kullanılan önemli eşik parametrelerini aşağıda paylaşıyorum.

Yukarıda da paylaştığım parametrelere müşteri objesi (korunan servis tanımı) içerisinde tanımlanmış herhangi tek bir IP ’ye belirlenen eşik değerinden daha fazla trafik gönderildiği sezilirse bu durum anormallik olarak sınıflandırılacaktır ve koruma işlemleri için sonraki adımlara geçilecektir.

Umarım keyifli bir okuma olmuştur, bir sonraki yazımda görüşmek üzere..

Kaynaklar:

Turkcell DDoS Saldırı Koruma Hizmeti Operasyonel Bilgi Dokümanı

Paylaşım için teşekkürler.

Çok önemli bir saldırı tekniğinin engellenmesi konusunda bilgilendirici bir yazı olmuş, teşekkürler.