Bloga geri dön

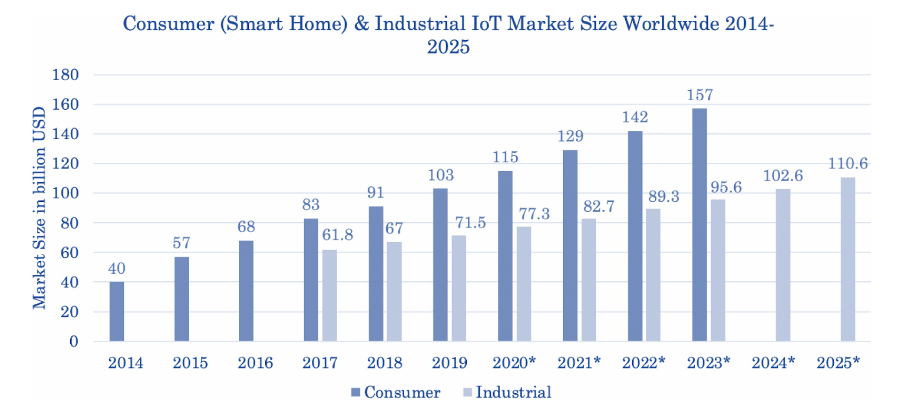

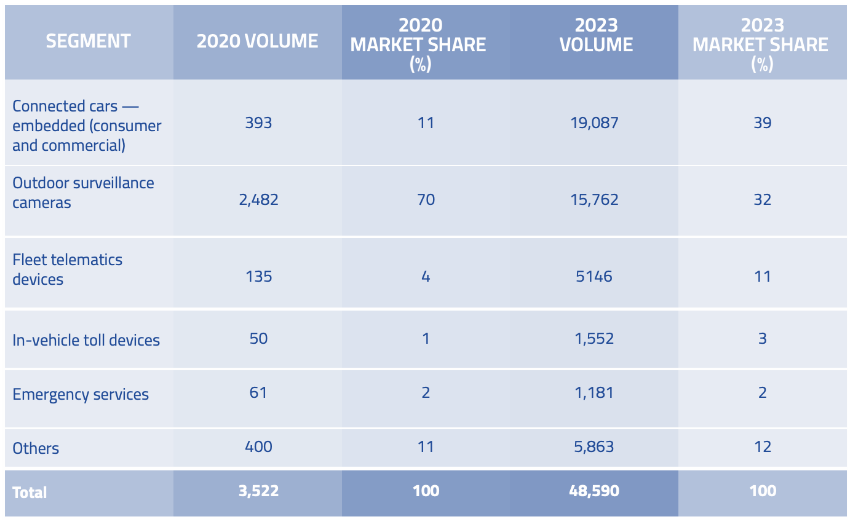

Görsel 1’de IoT pazarının 2014 yılından itibaren gelişimi milyar dolar cinsinden gösterilmektedir. 2017 yılında 83 milyar dolar bireysel kullanıcı pazarında, 67 milyar dolar endüstriyel pazarda payı olan IoT sistemleri 2023 yılında pazar payını bireysel kullanıcıda 157 milyar dolara, endüstride ile 95,6 milyar dolara çıkarmış olacağı öngörülüyor. Görsel 2’de Gartner’a göre IoT cihazlarının 2020 yılındaki sektöre göre dağılımı ve 2023 yılındaki tahminleri gösterilmektedir.

Görsel 1. IoT Pazarının 2014 - 2025 Yılları Arası Dağılım Grafiği

Görsel 2. 2020 - 2023 IoT Cihazlarının Sektörlere Göre Dağılımı

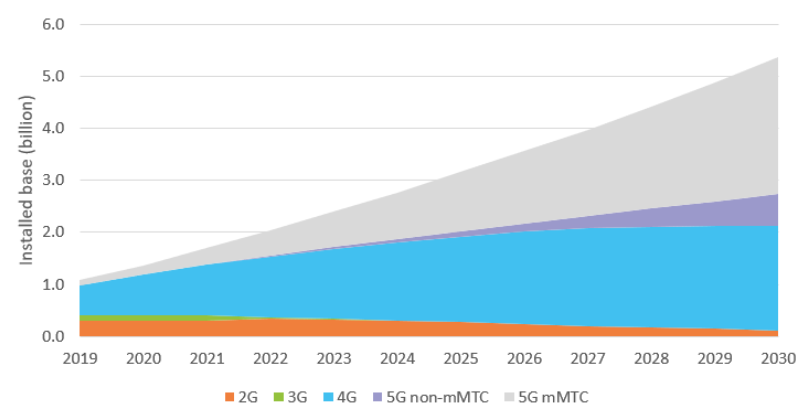

Aynı zamanda 5G’nin yaygınlaşmasıyla IoT pazarının da büyümesi ve kullanımının daha da artması öngörülmektedir. Görsel 3’de hücresel veri kullanan IoT cihazlarının yıllara göre mobil şebeke teknolojilerine göre dağılımı gösterilmektedir.

Görsel 3. IoT Cihazlarının Kullandığı Hücresel Veri Teknolojisine Göre Dağılımı

IoT teknolojilerinin yaygınlaşması her sektörde işlerin daha da kolaylaşmasını ve bireysel olarak akıllı çözümlerle de hayatın kolaylaşmasını sağlar. Ancak bu teknolojilerin yaygınlaşması siber güvenlik dünyasında siber saldırganların hedef alabileceği çok geniş bir atak yüzeyi oluşturarak; çevresel, kişisel veya kurumsal verilerimizin güvenliği için de çok ciddi bir risk ortamı oluşturmaktadır.

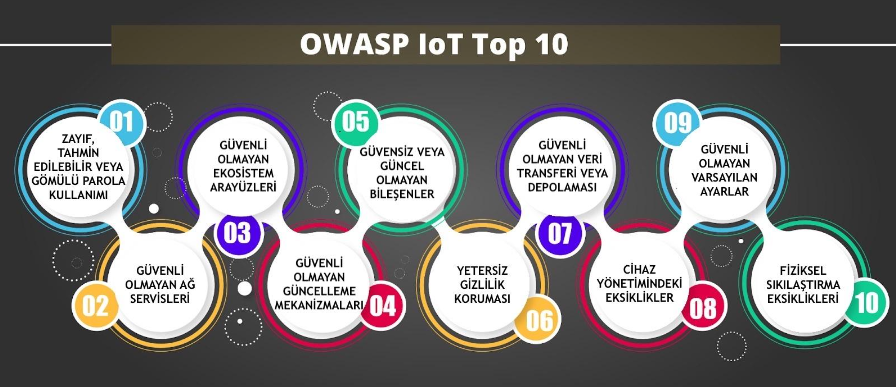

OWASP IoT Top 10

OWASP (Open Web Application Security Project) Foundation, uygulama güvenliğine katkı sağlamak için kurulmuş gönüllü bir kuruluştur. OWASP IoT projesi ise IoT teknolojilerinin güvenliğine yönelik farkındalık oluşturmaya yardımcı olmak, IoT teknolojilerini geliştirirken, dağıtırken veya değerlendirirken daha iyi güvenlik kararları alabilmesini sağlamak amacıyla tasarlanmış bir projedir.

OWASP IoT Top 10 projesi ile IoT teknolojilerinde en sık karşılaşılan güvenlik riskleri belirlenmiştir. İlk olarak 2014 yılında yayınlanan OWASP IoT Top 10’in güncel versiyonu 2018 yılında yayınlanmıştır. Aşağıdaki görselde OWASP IoT Top 10 2018’e göre IoT teknolojilerinde en sık karşılaşılan 10 güvenlik riski gösterilmektedir.

Görsel 4. OWASP IoT Top 10 2018

OWASP IoT Top 10 2018’e göre en sık karşılaşılan güvenlik riskleri aşağıdaki başlıklar altında anlatılmaktadır.

1. ZAYIF, TAHMİN EDİLEBİLİR VEYA GÖMÜLÜ PAROLA KULLANIMI

Parola koruması günümüz sistemlerinde kullanılan en basit ve en temel koruma yöntemidir. Tahmin edilmesi kolay, zayıf ya da ön tanımlı parolaların sistemler üzerinde kullanılması bir saldırgan için hedef sistemde ilk kontrol edilen ve en kolay tespit edilen, oldukça kritik ve sisteme erişimi sağlamak için kullanılan güvenlik zafiyetidir.

IoT ürünleri üreten firmalar, ürünleri geliştirirken genelde kolay kurulum amacıyla basit ön tanımlı parolalar kullanmayı tercih eder. Aynı zamanda IoT ürünleri kullanım amacı sebebiyle insan etkileşimini en aza indirmeyi hedeflediği için kullanılan bu zayıf parolalar çok nadiren, hatta hiç değiştirilmeden kullanılmaya devam eder. Hatta birçok IoT cihazının yönetim ara yüzlerine ya da web/mobil ara yüzlerine erişimde parola kullanılmaz. Aynı zamanda yine bazı IoT cihazları kullanıcısı tarafından istenilse bile parola değişimine izin vermez. Saldırganlar;

IoT ürünlerindeki bir diğer risk ise gömülü kimlik bilgilerin tespit edilebilmesidir. IoT ürünlerini geliştiren firmalar dağıtım ve üretim süreçlerini büyük ölçüde basitleştirmek için ortak sabit kimlik bilgileri kullanır ve bu kimlik bilgilerini IoT ürünü üzerinde gömülü olarak barındırır. Parola, API key (Mobil uygulama, Cloud, Back-End erişimlerinde kullanılmak için), şifreleme anahtarları (Asimetrik şifreleme özel anahtarı ya da simetrik şifreleme anahtarları), kök ya da istemci sertifikaları IoT cihazının;

gibi birçok ara yüz üzerinden tespit edilebilmektedir.

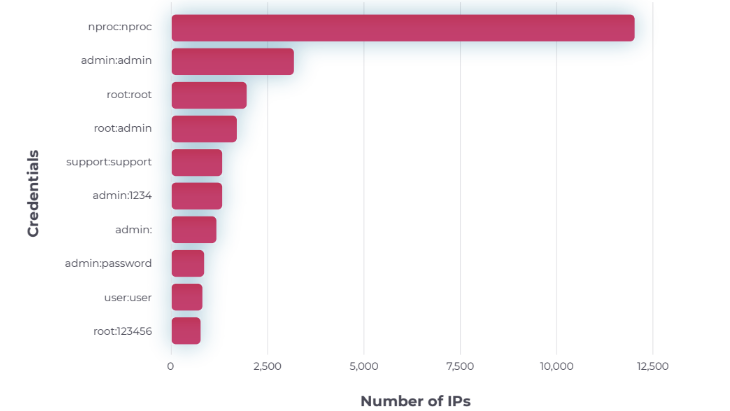

Görsel 5’ de 2022 H1 Nozomi Networks OT/IoT Güvenlik Raporunda Ocak ve Temmuz 2022 tarihleri arasında OT ve IoT cihazlarında en sık karşılaşılan basit kullanıcı adı ve parolaların kullanımı sunulmaktadır.

Görsel 5. OT ve IoT Cihazlarında Ocak-Temmuz 2022 Tarihleri Arasında En Sık Karşılaşılan Basit Kullanıcı Adı ve Parolalar

2. GÜVENLİ OLMAYAN AĞ SERVİSLERİ

IoT ürünlerinin haberleşmesinde birçok ağ servisi kullanılır. Güvenli olmayan veya gerekli olmadığı halde açık olarak tutulan ağ servisleri IoT ürünlerinin güvenliğini, bütünlüğünü ya da erişilebilirliği tehdit edecek boyutlarda riskler ortaya çıkarabilir. IoT ürünlerinin haberleştiği ağ alt yapılarında genelde kurumsal ağlarda kullanılan gelişmiş güvenlik çözümleri (Firewall, IDS/IPS, WAF vb.) etkili bir şekilde kullanılmaz. Dolayısıyla ağ servislerinin güvenliği doğrudan cihazların üzerinde sağlanması gereken bir ihtiyaca dönüşür.

IoT dünyasında güvenli olmayan ağ servislerine örnek vermek gerekirse;

Güvenli olmayan ağ servislerinin IoT ürünlerinde kullanılması;

Görsel 6. Ortadaki Adam (MiTM) Saldırısı ile Elde Edilen Şifresiz Habeleşen SYSLOG Sevisinde Tespit Edilen Hassas Veriler

3. GÜVENLİ OLMAYAN EKOSİSTEM ARA YÜZLERİ

IoT ekosisteminde IoT cihazlarının yönetildiği, izlendiği ya da haberleşme arabirimi sağlayan birçok farklı ara yüz kullanılabilir. Kullanılan bu ekosistem ara yüzlerinin güvenliği de IoT cihazlarının güvenliği kadar önemlidir. IoT cihazlarının genelde kullandığı ekosistem ara yüzleri web uygulama veya mobil uygulamalar, bulut servisleri veya web servis API’larıdır. Bu ara yüzler üzerinde bulunabilecek güvenlik zafiyetleri doğrudan IoT cihazlarını etkileyecek seviyede karşımıza çıkabilir. Uygun olmayan kimlik doğrulama mekanizmaları, zayıf şifreleme ya da şifresiz kanallar üzerinden iletişim, girdi kontrolü eksiklikleri veya sıkılaştırılmamış konfigürasyonlar vb. zafiyetler IoT ekosistem ara yüzlerinde karşımıza çıkabilecek başlıca riskleri ortaya çıkarmaktadır.

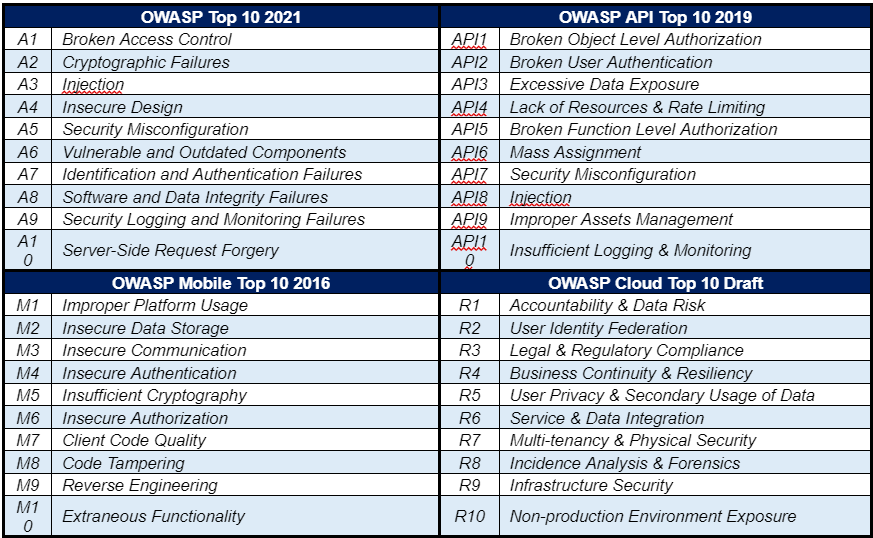

OWASP IoT ekosisteminde kullanılan, yukarıda örnek gösterdiğimiz ara yüzler için de en çok karşılaşılan güvenlik risklerinin belirlemek ve bu risklerin önlenmesi için katkı sağlamak amacıyla Top 10 projeleri hazırlamıştır.

Tablo 1. IoT Ekosisteminde Kullanılan Diğer Ara Yüzler için Hazırlanan OWASP Top 10 Maddeleri

4. GÜVENLİ OLMAYAN GÜNCELLEME MEKANİZMALARI

IoT cihazları için bir diğer güvenlik riski ise güvenli olmayan güncelleme mekanizmalarıdır. IoT cihazları üreticileri birçok farklı yöntemle cihazların gömülü yazılımlarını güncelleyebilir. Genelde kullanılan yöntem, istemci tarafından hali hazırdaki sürümün sunucuya sorulması ve daha yeni bir sürüm varsa güncellemenin gerçekleştirilmesi şeklinde ilerler.

IoT cihazları üzerinde tespit edilen hatalar, güvenlik zafiyetleri veya yeni bir yazılım sürümünün yayınlanması için IoT cihazlarında güncellemeler gerçekleştirilebilir. Ancak güvensiz bir şekilde gerçekleştirilen güncellemeler IoT cihazının gizliliği ve bütünlüğü için ciddi risklerin ortaya çıkmasına neden olur. Aşağıda güncelleme mekanizmalarının güvensiz olmasına neden olan bazı durumlar listelenmiştir.

Yukarıdaki eksikliklerin sonucunda IoT ürünleri için aşağıdaki riskler ortaya çıkar;

5. GÜVENSİZ VEYA GÜNCEL OLMAYAN BİLEŞENLER

IoT cihazları üzerinde kullanılan yazılımlar, kütüphaneler, sürücüler ya da doğrudan gömülü işletim sisteminin ortaya çıkabilecek güvenlik açıklarına karşı sürekli güncel tutulması IoT dünyasında oldukça zor fakat güvenlik risklerini azaltmak için önemli bir iştir. Özellikle IIoT (Endüstriyel IoT) ürünleri için servis sürekliliğinin kritik olması nedeniyle güncelleme süreçleri oldukça zordur. Güvensiz ya da güncel olmayan bileşenlerin IoT ürünlerinde kullanılması ciddi güvenlik risklerine neden olmaktadır.

Aşağıdaki durumlar IoT cihazlarının güvenliğini bu konuda tehdit eden başlıca etkenlerdir:

6. YETERSİZ GİZLİLİK KORUMASI

IoT ürünleri hayatımızın her alanında gün geçtikçe yaygınlaşmaya devam etmektedir. IoT ürünleri kişiler de dahil olmak üzere çevre hakkında bilgi toplama eğilimindedirler. Dolayısıyla IoT ürünleri hassas kimlik verisi, çevre hakkındaki davranış modelleri ve coğrafi konum gibi birçok kişisel veriyi depolar, işler, toplar ya da transfer ederler. Tüm bu verilerin gizliliği de IoT ürünleri için oldukça önemli olmakla beraber GDPR/KVKK gibi yasalarla da korunmaktadır.

IoT ürünlerinde;

gibi durumlar ciddi güvenlik riskleri oluşturarak gizliliği olumsuz yönde etkilemektedir.

Örneğin, retina tarama ile yetkilendirme sağlanan sistemlerde biyometrik verinin güvensiz alanlarda depolanması, açık rıza olmaksızın işlenmesi ya da paylaşılması hem ülkemizde hem de Avrupa’da ciddi kişisel veri ihlallerine girmektedir.

7. GÜVENLİ OLMAYAN VERİ TRANSFERİ VEYA DEPOLAMASI

IoT sistemlerinde de veri güvenliği oldukça önemlidir. Tüm IoT ekosisteminde (cihaz, sunucu, uygulama, vb.) verinin depolanması (at rest), transferi (in motion) ve kullanılması (in use) esnasında gizliliğinin ve bütünlüğünün sağlanması gerekmektedir.

IoT ekosisteminde verinin işlendiği aşamalarda;

gibi durumlar veri gizliliğini ve bütünlüğünü riske atan, sıkça karşılaşılan güvenlik zafiyetleridir.

8. CİHAZ YÖNETİMİNDEKİ EKSİKLİKLER

IoT cihazlarının yönetimi bu cihazların birbirleriyle ve bağlantılı olduğu ekosistem ara yüzleriyle kurulan bağlantılar ve cihaz sayılarının fazla oluşu gibi nedenlerle oldukça zorlaştırmaktadır. Aynı zamanda piyasada kullanılan birçok IoT cihazı kelimenin tam anlamıyla birer kapalı kutudur. IoT cihazlarının kullandığı servisler, işletim sistemi üzerinde kurulu yazılımlar ve haberleştiği üst sistemler (Cloud, web servis, syslog veya analitik sunucuları vb.) kullanıcısı tarafından bilinmemektedir.

Kurumsal bir IT ağında varlık yönetimi, varlık envanterinin düzenli tutulduğu sürece birçok farklı teknolojiyle sağlanmaktadır. Ancak OT ve IoT dünyasında varlık yönetim süreçleri hala kurumsal bir IT ağında yapılan varlık yönetiminin olgunluğuna ulaşmamıştır.

Aşağıdaki varlık yönetim süreçlerinin eksikliği IoT ürünlerinde ciddi güvenlik risklerine neden olmaktadır;

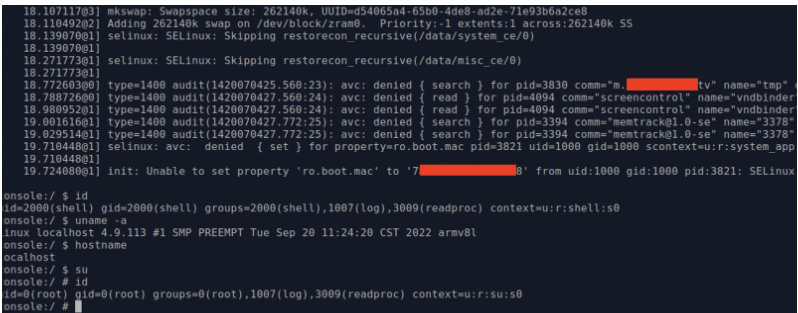

Görsel 7. UART Hata Ayıklama Portu Üzerinden Sağlanan Erişimde Parolasız Terminal Erişimi ve Parolasız "root" Kullanıcısına Geçiş

9. GÜVENLİ OLMAYAN VARSAYILAN AYARLAR

IoT cihazlarında varsayılan ayarlar genellikle ürünün kolay kullanımı ve entegrasyonu için üreticiler tarafından güvenlik sıkılaştırmaları göz ardı edilerek hazırlanır. Kullanıcıların bu ayarları sıkılaştırmadan kullanması ileriye dönük güvenlik risklerini ortaya çıkarır. Hatta birçok IoT cihazı yapılandırma ayarları kısıtlanarak piyasaya sürülür ve bu durum cihazlar üzerinde istenilse bile güvenlik sıkılaştırmalarının yapılamamasına neden olur. En temel güvenlik sıkılaştırmaları olarak varsayabileceğimiz zayıf varsayılan parolaların değiştirilemediği, açık güvensiz servislerin kapatılamadığı IoT cihazları da piyasada oldukça sık karşımıza çıkmaktadır. Bu durum cihazların güvenliğini, dolayısıyla kullanıldığı alt yapıların güvenliğini ciddi anlamda riske atmaktadır.

Üreticilerin IoT cihazlarında kullandığı bazı güvensiz varsayılan yapılandırmalar aşağıda örneklenmiştir;

Görsel 8. internetofbusiness.com'da Yayınlanan Çin Menşei'li IoT Cihazlarında Tespit Edilen Arka Kapı (Backdoor) ile İlgili Haber

10. FİZİKSEL SIKILAŞTIRMA EKSİKLİKLERİ

IoT cihazları için bir diğer atak yüzeyi donanımsal ara yüzlerdir. Potansiyel saldırganlar cihazların fiziksel ara yüzleri üzerinden cihazın kontrolü ele geçirebilir, hassas verileri bu fiziksel ara yüzler üzerinden elde edebilirler.

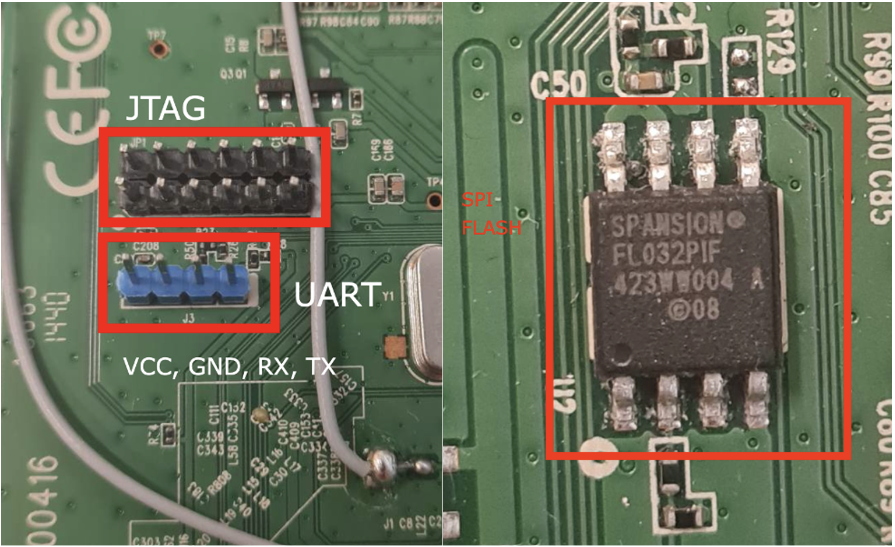

IoT cihazlarının geliştirilmesi esnasında fiziksel sıkılaştırmaların ihmal edilmemesi gerekir. Örneğin;

gibi fiziksel sıkılaştırma eksiklikleri IoT cihazlarının güvenliğini riske atan ciddi güvenlik zafiyetlerini ortaya çıkarmaktadır. Bu eksiklikler kullanılarak saldırganlar sistem üzerinde yetki yükseltme, uzaktan kod çalıştırma, yazılımın bütünlüğünü bozma veya bilgi açığa çıkarma gibi birçok atağı gerçekleştirebilirler.

Görsel 9. JTAG ve UART Hata Ayıklama ve Programlama Portları ve Gömülü Yazılımın Dump Edilebileceği SPI Flash

REFERANSLAR

https://www.appsealing.com/owasp-iot-top-10/

https://wiki.owasp.org/index.php/OWASP_Internet_of_Things_Project

https://internetofbusiness.com/security-chinese-iot-devices/

https://www.sciencedirect.com/science/article/pii/S1574013722000120

https://www.happiestminds.com/wp-content/uploads/2020/12/IoT-Security-Challenges-and-Best-Practices.pdf

https://transformainsights.com/news/iot-generation-shift-2020s-5g-connections-2g3g

https://www.nozominetworks.com/downloads/Nozomi-Networks-OT-IoT-Security-Report-2022-1H.pdf

güzel blog

Emeğinize sağlık, çok bilgilendirici bir yazı olmuş hocam

Çok mükemmel bir blog gönderisi.Böylesine iyi yazılmış bir makale için çok teşekkür ederim. Slope Unblocked