Bloga geri dön

Mitnick, vd. (2003)’nin de belirttiği gibi alınan birçok önleme geliştirilen birçok yeni donanım ve yazılım çözümüne rağmen bilgi sistemlerine yönelik güvenlik saldırıları her geçen gün hızla artmaktadır. Bilginin gizliliğine, bütünlüğüne, erişilebilirliğine karşı yapılan saldırılar ciddi ve giderilemeyecek kayıplara yol açmaktadır. Bu kayıpları tamamen yok etmek mümkün değildir. Ancak önceden veya zamanında alınacak güvenlik tedbirleriyle kayıpları en aza indirmek mümkündür (Vural et al. 2009).

1.2. SİBER SAVUNMA METODOLOJİLERİ

1.2.1. Olay Müdahale

1.2.1.1. Olay Müdahaleye Giriş

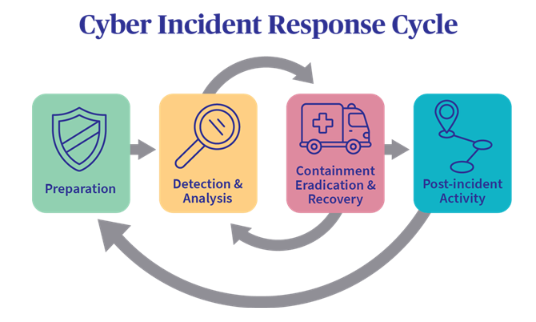

NIST’e göre olay sistemlerde meydana gelen ihlaller ya da gerçekleşmesi olası ihlaller olarak belirlenmiştir. Siber tehdit istihbaratı analistlerinin görevi olan bir olayda Dwelling Time’ı minimum süreye çekmek ya da daha olay olmadan olayın olmasını engellemektir. Bir olay olduğunda ise olay müdahale için NIST tarafından belirlenen adımlar Şekil 1’deki gibi belirlenmiştir;

Şekil-1

Olay müdahale yapabilmek için sürece başlamadan, Incident Responce yapabilmek için:

Incident Response plan ve prosedürleri hazırlamalısınız.

Raporlama ve olay müdahale için bu prosedürleri geliştirmelisiniz.

Bir takım yapısı oluşturarak olay müdahale takımının görevlerini dağıtmış olmalısınız. Olay müdahale ekibi ile diğer departmanların iletişimleri için ilişki ve bağlantı dokümanlarının ekip tarafından yazılması gerekir. Olay müdahale ekibinin sorumluluk alanlarının belirlenmesi gerekmektedir. Olay müdahale bir hazırlık evresi gerektirir. Sürekli izleme, belli periyotlarda tehdit avı, olay olur olmaz müdahale, sistemlerin normal haline döndürülmesi ve bir daha benzer olayların olmaması için önlem almayı gerektirir.

1.2.1.2. Olay Müdahale Adımları

1.2.1.2.1. Hazırlık (Preparation) Adımı

İlk adım hazırlık adımıdır. Hazırlık adımında sorumluluklar, kullanılan araçlar, kurulacak sensörler, raporlama formatları, olay müdahale ekibindeki kişilerin sorumlulukları, kullanılacak donanımlar, SIEM ürünlerinin yerleştirilmesi gibi hazırlık aşamasında alınması gereken aksiyonlar alınır. Ayrıca olay olma olasılığı en az seviyeye indirilmeye çalışılan adımdır.

1.2.1.2.2. Olay Tespit & Analiz (Detection & Analysis) Adımı

Tespit ve Analiz adımında veri kaçağı ya da bunun gibi bir veri ihlali gerçekleşmiş ise olayın nerede ve ne zaman ne şekilde olduğu araştırılarak bulgunun gerçekten incident olup olmadığının kararı verilir. Bu aşamada olay tespiti yapılır. Hazırlık aşamasında kurulan system ve donanımlar üzerinden, kurulu sensorlar, toplanan loglar yardımıyla güvenlik analisti incident’ı tespit eder ve olayı müdahale için raporlar.

1.2.1.2.3. Sınırlandırma Düzeltme ve İyileştirme (Containment Eradication Recovery) Adımı

Bu adımda olaya sebebiyet veren zararlı, exploit ya da saldırı vektörü ile ortaya çıkan arka kapı ya da zararlı yazılımların bulaştığı tüm sistemlerin bulunabilmesi için bu zararlı yazılımlara ait imzalar ve belirleyici ayırt edici özellikleri içeren IOC’ler oluşturulur. Bulaşılan sistemler ya da IP cihazları tespit edilerek zararlı yazılım kontrol altına alınır. Zararlı yazılım sistemden silinir ve sistemler yedeğine ya da temiz haline döndürülür.

1.2.1.2.4. Değerlendirme – Olay Sonrası Aktivite (Post Incident Activity) Adımı

Bu adım olan olaydan ders çıkarma adımı gibi düşünülebilir. Aynı saldırı geldiği zaman bir daha aynı olaydan etkilenmemek için ne gibi önlemler alınması nelerin yapılması gerektiği ortaya konularak gerekli önlemlerin alındığı fazdır.