Bloga geri dön

TCP 443. Port firewall IPS ve IDS gibi cihazlar tarafından zoutbound izinli olduğu için malware ve HTTPS trafikleri reverse Shell ya da tünellemelerini bu port üzerinden yapabilmektedir. Bir malware plaintext şeklinde encryption olmaksızın trafiğini 443. porttan dışarı aktarıyorsa bu noktada hem anormaliyi görmek hem de trafiği analiz etmek kolaydır fakat TCP 443. porttan gerçekleşen işlem şifreli ise bu noktada anormali tespit edilebilir. Bu tarz durumlarda trafik encrypted olacağı için trafiğin analiz edilmesi imkânsız olabilir. Bu durumda anormaliyi tespit etmek için karşımızda iki farklı durum olabilir.

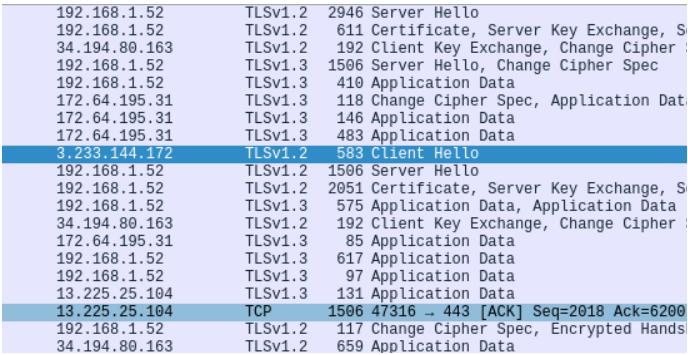

Birinci durumda TCP 443’ten geçen trafik şifreli fakat HTTPS trafiği şifreli olmasın. Bunu anlamanın yolu ise HTTPS four way handshake yöntemini kullanarak client ve server hello mesajları ile oturumunu açtığı için trafik şifreli bile olsa trafiğin HTTPS trafiği olup olmadığı anlaşılır. Eğer TCP 443 portumdan şifreli ama HTTPS olmayan bir trafik geçiyorsa buradan bir anormali trafik sonucu çıkartılabilir. Diğer senaryoda ise trafik gerçekten HTTPS trafiğidir fakat sertifikası custom olarak üretilmiş ve gittiği domain blackliste girmiş ya da çok az kullanılan belirsiz bir domain ise bu trafikte şüpheli olarak değerlendirilebilir. Şekil 1/5’deki adımlarda normal bir HTTPS trafiği incelenmiştir. İnceleme esnasında da kısa bilgiler verilmiştir. HTTPS bağlantılı kurmadan önce handshake yapacaktır;

Şekil-1

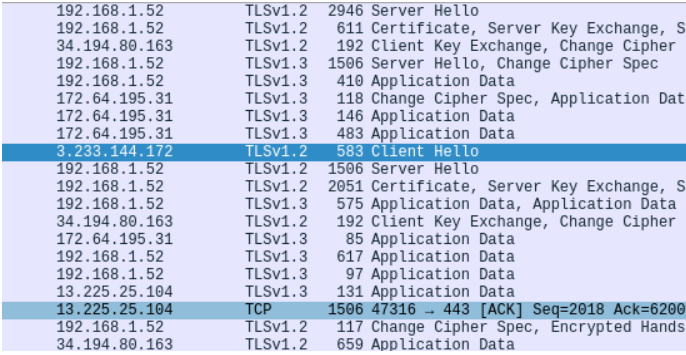

Bu bağlamda Client ve server birbirlerine Hello mesajı gönderir. Hem client hem de server kriptografik algoritmaları seçer ve birbirlerine gönderir. Opsiyonel olarak birbirlerini doğururlar. Oturumların gizliliği için public key encryption metodu kullanılır. Şekil 2’deki çıktıda örnek bir client hello paketinin analizi yapılmıştır.

Şekil-2

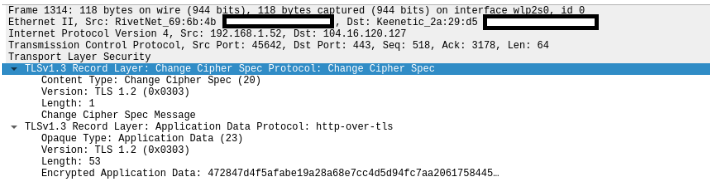

Görüldüğü üzere çıktıda içerik tipi, versiyon, session ID gibi bilgiler bulunmaktadır. Şekil 2 ve Şekil 3’deki paket ise Server Hello paketini göstermektedir.

Şekil-3

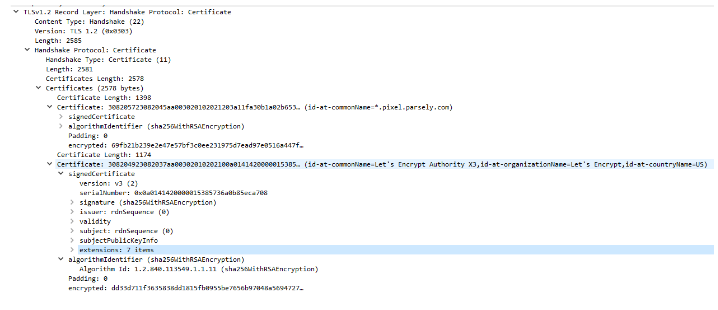

Hemen devamında ise algoritmaların karşılıklı olarak bildirilmesi için kullanılan paket Şekil 4’teki gibi gözlemlenmiştir.

Şekil-4

Network Miner aracı kullanılarak pcap içerisindeki dosyalar aşağıdaki gibi çıkartılmıştır. Pcap içerisinden dosya ayıklamak için Network Miner kullanılmıştır. Çıkartılan sertifikalar incelendiğinde geçerli bir sertifikasının olduğu görülür. Girilen sitenin “https://medium.com” olduğu ve resmi, geçerli bir sertifikaya sahip olduğu görülmektedir.

Şekil-5

Malware ile gönderilen, HTTPS gibi gözüken bir trafikte handshake işlemi olmaz. Wireshark ile bu trafik incelendiğinde [TCP Retransmisson] görülür. Bu durumda sistemde bir anormali tespiti yapılır. Ayrıca handshake bile olsa yukarıda görüntülenen sertifika ve domain şüphelidir. Çıktıları incelendiği zaman Secure Sockets Layer alanları boş olarak görülebilir. Bu durumda anormali trafik sınıfına sokulur.