Bloga geri dön

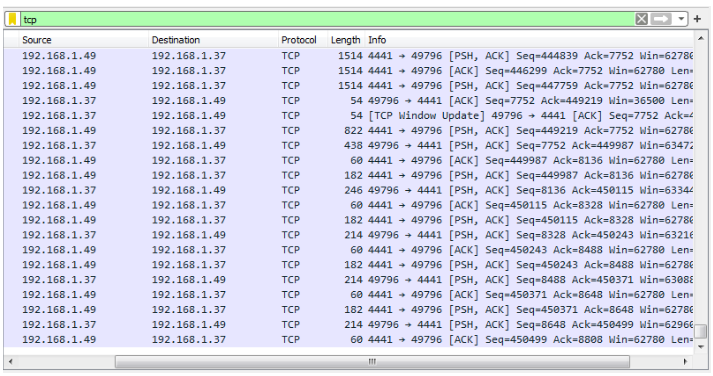

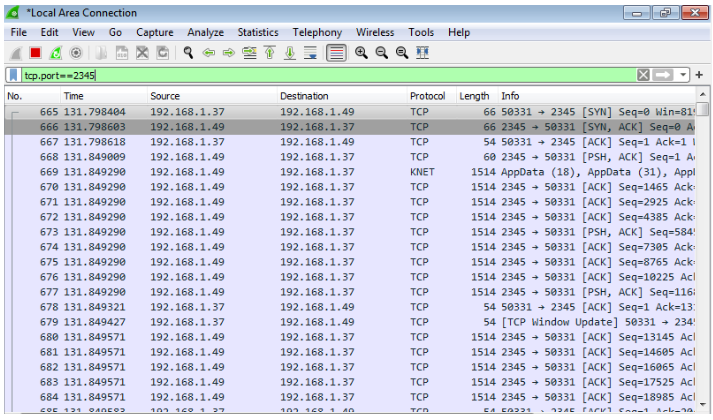

Bu olay inceleme çalışmasında hacklenen bir kutunun hangi exploit kullanılarak ele geçirildiği araştırılmıştır. Ağ trafiği incelendiğinde Şekil 1’de TCP paketleri sıra dışı görülerek follow tcpstream ile birleştirilmiştir.

Şekil-1

Birleşen paketler içerisinden yapılan analizde bunun bir remote shell bağlantısı olduğu saptanmıştır. Trafik şifresiz olarak aktarıldığı için şans eseri komutlar görülebilmiştir. Shell açılmadan önce SMB üzerinden yoğun sıra dışı bir trafik algılanmıştır.

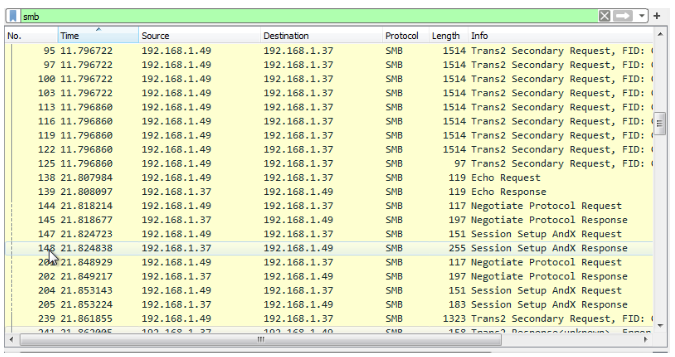

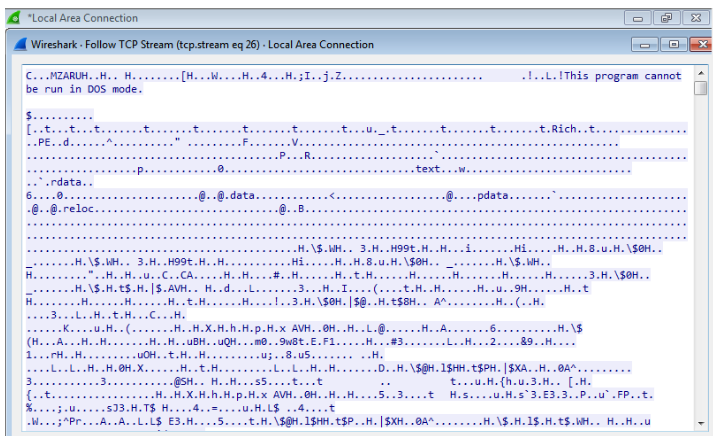

Şekil-2

Paket TcpReplay ile ağ sensörüne yeniden basılarak imza tabanlı tespit yapılmıştır. Bu SMB üzerinden Eternal Blue kullanılmıştır. Bir önceki filtrelerimizi uygulayarak başka bir pcap analizinde akan ağ trafiğinde eternal blue exploitunu ve olan olaylar tespit edilmiştir;

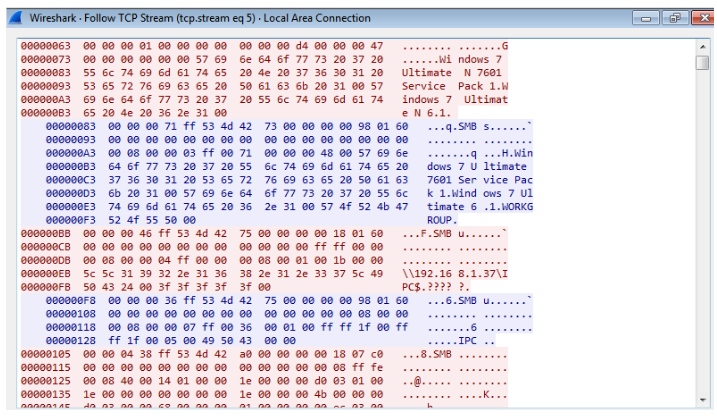

Şekil-3

SMB trafiği içerisinde junk kodların olduğu paketler tespit edilmiştir. Paketleri birleştirerek içeriğini incelenmiştir.

Şekil-4

Hedefin versiyonu Şekil 4’deki paket içeriğinde görülmekte. Paylaşıma bağlanılmaya çalışılan linke de dikkat edilir. IOC yazma kısmında bu veriler işimize yarar. Paketler incelenerek devam edilmiştir;

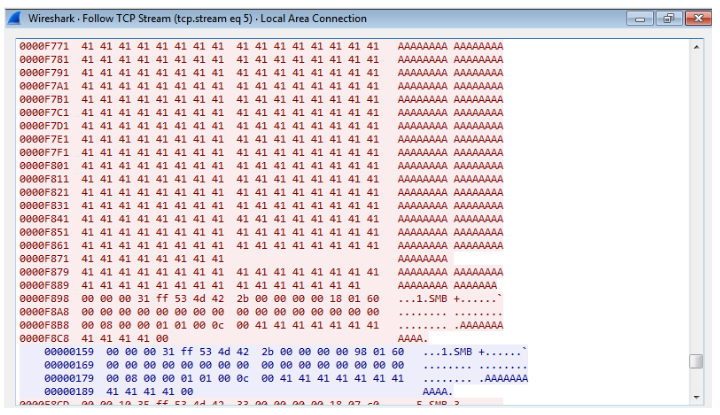

Şekil-5

SMB servisine yönelik geliştirilen exploit ağ üzerinden bu şekilde gözlemlenmiştir.

Çapraz doğrulama yapmak için zaman analizi yaparak hemen bu bağlantılardan sonra ağda bir anomali olup olmadığına bakılır;

Şekil-6

İlginç bir şekilde SMB bağlantısının başlatan kutuya 4444 portundan bağlantı açıldığı görülmüştür. Paketler birleştirilerek analize devam edilir.

Şekil-7

Trafik şifreli olmasına rağmen akışın başına dikkat ediniz; MZ ve “This program cannot be run in dos mode” ifadelerini görüyoruz. Buda executable bir dosyanın hedefte çalıştırıldığını bize gösterir. Ağ tarafından yakalanan saldırıyı endpoint tarafında yapılan analizler ile devam ettirilir. Bunun için olay

günlükleri, fiziksel imaj ve hafıza imajları ile çalışmalar yapıp zararlı yazılım analiz teknikleri ile IOC üreterek raporlamaya kadar götürülür.