Bloga geri dön

Port tarama işlemi yapılan bir kutuya ait trafik örneği alınarak Wireshark üzerinde analiz yapılmıştır. Nmap ile yapılan tarama trafiği üzerinde tcp.flags Wireshark filtresi kullanılmıştır. Tablo 1’de TCP için bayrak değerleri verilmiştir.

|

FIN |

0x01 |

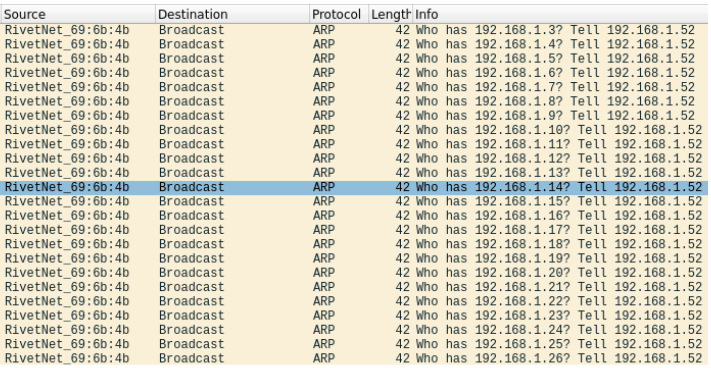

İlk olarak aşağıdaki Wireshark üzerinde arp filtresi kullanılarak örneğin 192.168.1.52 IP adresine sahip bilgisayarın, yerel ağ içerisindeki aktif bilgisayarların IP adresini bulduğu görülmektedir. Peş peşe yapılan ARP sorguları ile bilgisayar IP adresleri bulunmuştur. Wireshark üzerinde “arp” filtresi kullanılmıştır. |

|

SYN |

0x02 |

|

|

RST |

0x04 |

|

|

PUSH |

0x08 |

|

|

ACK |

0x10 |

|

|

URG |

0x20 |

Tablo 1

Şekil 1’de “arp” filtresinin kullanımı gözükmektedir.

Şekil-1

Yapılan “arp” filtresinden çıkan sonuçlar Şekil 2’deki gibi çıkmıştır.

Şekil-2

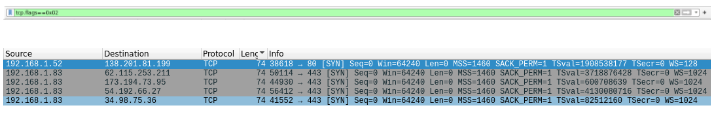

Eğer belli bir süre içerisinde aynı IP adresinden hedef olarak belirlediği IP adresinin farklı portlarına SYN paketleri gönderilerek dönen cevaplar analiz edilmişse bu da klasik bir port tarama işlemini işaret etmektedir. Şekil 3’deki çıktıda 192.168.1.52 IP adresli bilgisayarın 1 dakikadan az bir süre içerisinde 192.168.1.200 IP adresli bilgisayarın farklı portlarına SYN paketleri gönderdiği gözlenmiştir.

Şekil-3

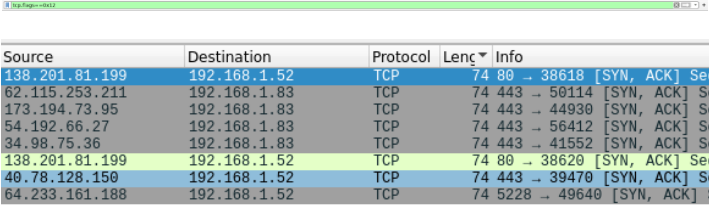

Açık portlardan dönen cevapların bir kısmı Şekil 4’te belirtilmiştir.

Şekil-4

Açık portlardan SYN + ACK dönmüş. Kapalı portlardan ise RST + ACK paketleri dönmüştür.

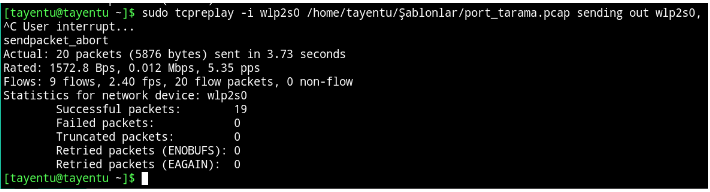

Pcap dosyası Tcpreplay ile Şekil 5’teki gibi Security Onion’da Sguil üzerinden alarm oluşturmak amacıyla yeniden başladığı gözlemlenmiştir.

Şekil-5

Bu yapılanlar sayesinde port tarama yapıldığı tespit edilmiştir. Syn tarama paketleri incelenerek örnek bir tarama loğunun nasıl analiz edildiği anlaşılmıştır